Hoja de cálculo Excel (xlsx), válida también para Libre Office Calc, que, en base a los activos de la organización, las amenazas aplicables a estos activos, las salvaguardas (controles o contramedidas) y sus valoraciones, los niveles de madurez de cada salvaguarda, calculará el mapa de riesgo potencial (sin salvaguardas) y mapa de riesgo residual (con salvaguardas). Mostramos todas las fases de un Análisis de Riesgos en materia de ciberseguridad. En este ejemplo ficticio se utiliza, en gran medida, la metodología Magerit.

- Descarga del fichero Excel xlsx Análisis de Riesgos de ejemplo.

- Identificación y valoración de activos y dependencias.

- Caracterización de amenazas (identificación y asignación a activos).

- Valoración de las amenazas por activo en sus dimensiones de seguridad.

- Mapa de riesgo potencial: tabla resumen de valoración de amenazas por proceso de negocio y activo sin salvaguardas.

- Plan de acción – Establecer las salvaguardas actuales y su nivel de madurez.

- Estimación del estado del riesgo – Valoración de amenazas suponiendo que se han aplicado los controles.

- Mapa de riesgo residual: tabla resumen de valoración de amenazas por proceso de negocio y activo con salvaguardas.

Descarga del fichero Excel xlsx Análisis de Riesgos de ejemplo

En el siguiente enlace publicamos la descarga del fichero Excel Análisis de riesgos.xlsx:

El fichero Excel para análisis de riesgos en ciberseguridad está compuesto por las siguientes hojas: Valoración de activos, Caracterización de amenazas, valoración de amenazas por activos, valoración de amenazas por proceso de negocio, plan de acción (salvaguardas/controles), valoración de amenazas y salvaguardas, valoración de amenas y salvaguardas por proceso de negocio, mapa de riesgo potencial, Plan de Continuidad de Negocio (únicamente tabla con activos con disponibilidad alta).

Las fases de un análisis de riesgos en ciberseguridad serán:

A continuación, se detalla cada una de las hojas que contiene el fichero Excel, que se corresponde con cada fase a realizar para un análisis de riesgos.

Identificación y valoración de activos y dependencias

En esta hoja (Valoración activos), se identifican y valoración los activos de la organización, para las dimensiones de seguridad de Disponibilidad (D), Integridad (I), Confidencialidad (C), Autenticidad (A) y Trazabilidad (T).

Los activos se agrupan por categoría y por proceso de negocio. Cada valoración se colorea en función de su número (del 1 al 5).

No se identifican activos de tipo Personas e Instalaciones (al no ser objeto de este ejemplo de estudio).

Esta identificación es muy importante, si una activo no se identifica no será objeto del análisis de riesgos y, a todos los efectos, no existirá en dicho análisis ni podrá ser tratado.

En el ejemplo ficticio de la hoja de cálculo Excel, se tienen en cuenta los activos con las siguientes dependencias funcionales:

Para las valoraciones de las dimensiones, es fundamental conocer qué significa cada dimensión y cómo evaluar los números del 1 al 5. En las siguientes tablas se explica el baremo a seguir en función de cada dimensión:

- Disponibilidad: ¿Qué importancia tendría que el activo no estuviera disponible?

| 1 | Muy bajo (MB) | No aplica o no es relevante |

| 2 | Bajo (B) | Debe estar disponible al menos el 20% del tiempo |

| 3 | Medio (M) | Debe estar disponible al menos el 40% del tiempo |

| 4 | Alto (A) | Debe estar disponible al menos el 70% del tiempo |

| 5 | Muy alto (MA) | Debe estar disponible al menos el 99% del tiempo |

- Integridad: ¿Qué importancia tendría que los datos fueran modificados fuera de control?

| 1 | Muy bajo (MB) | No aplica o no es relevante |

| 2 | Bajo (B) | Poca relevancia |

| 3 | Medio (M) | Tiene que estar correcto y completo al menos 50% |

| 4 | Alto (A) | Tiene que estar correcto y completo al menos 95% |

| 5 | Muy alto (MA) | Tiene que estar correcto y completo al menos 99% |

- Confidencialidad: ¿Qué importancia tendría que el dato fuera conocido por personas no autorizadas?

| 1 | Muy bajo (MB) | No aplica o no es relevante |

| 2 | Bajo (B) | Daños muy bajos, el incidente no trascendería del área afectada |

| 3 | Medio (M) | Serían relevantes, el incidente implicaría otras áreas |

| 4 | Alto (A) | Serían relevantes, el incidente implicaría otras áreas y podría afectar a la reputación de la empresa |

| 5 | Muy alto (MA) | Los daños serían catastróficos y comprometerían la reputación y la imagen de la empresa |

- Autenticidad: ¿Qué importancia tendría que quien accede al servicio no sea realmente quien se cree?

| 1 | Muy bajo (MB) | No aplica o no es relevante |

| 2 | Bajo (B) | Daños muy bajos, el incidente no trascendiera del área afectada |

| 3 | Medio (M) | Serían relevantes, el incidente implicaría otras áreas |

| 4 | Alto (A) | Grave, podrían verse comprometidos otros dominios, como la confidencialidad y la integridad |

| 5 | Muy alto (MA) | Catastrófico, se verían comprometidos el resto de dominio |

- Trazabilidad: ¿Qué importancia tendría que no quedara constancia del acceso a los datos?

| 1 | Muy bajo (MB) | No aplica o no es relevante |

| 2 | Bajo (B) | Poca relevancia |

| 3 | Medio (M) | Serían relevantes, el incidente implicaría una mínima pérdida del rastro para futuros análisis forenses y auditorías |

| 4 | Alto (A) | Grave, el incidente implicaría una pérdida considerable del rastro para futuros análisis forenses y auditorías |

| 5 | Muy alto (MA) | Catastrófico, el incidente implicaría una pérdida total del rastro para futuros análisis forenses y auditorías |

Caracterización de amenazas (identificación y asignación a activos)

Una vez identificados y valorados los activos, la siguiente fase será establecer las amenazas que puedan tener cada uno de ellos. En muchos casos, los activos comparten las mismas amenazas, en función de su naturaleza. Por ejemplo, todos los servidores controladores de dominio con Windows Server 2022 y rol de Active Directory (AD DS) compartirán las mismas amenazas.

Un ejemplo de amenazas para el activo «CMS para contenidos de sitio web (WordPress):

- Abuso de privilegios de acceso.

- Acceso no autorizado.

- Alteración de secuencia.

- Deficiencias en la organización.

- Divulgación de información.

- Errores de configuración.

- Errores de los usuarios.

- Errores de mantenimiento / actualización de programas.

- Errores del administrador.

- Ingeniería social.

- Manipulación de los registros de actividad (log).

- Manipulación de programas.

- Phising.

- Reencaminamiento de mensajes.

- Repudio.

- Suplantación de la identidad del usuario.

- Uso no previsto.

- Vulnerabilidades de los programas.

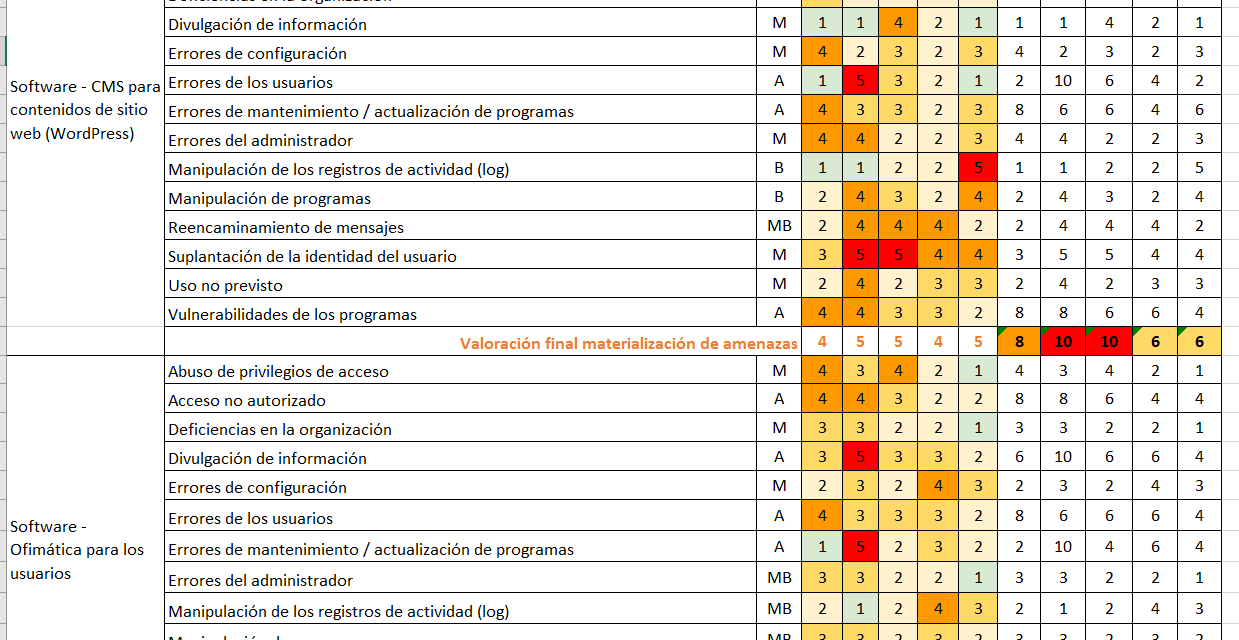

Valoración de las amenazas por activo en sus dimensiones de seguridad

Una vez identificados los activos y valorados e identificadas las amenazas por activo, procederemos a realizar la valoración de las amenazas en las dimensiones de Disponibilidad (D), Integridad (I), Confidencialidad (C), Autenticidad (A) y Trazabilidad (T).

Es muy importante resaltar que en esta fase se realizarán las valoraciones suponiendo que no hay salvaguardas (controles), para calcular el mapa de riesgo potencial.

Para la valoración de las amenazas, rellenaremos los siguientes datos por cada activo y cada amenaza:

- Fre: frecuencia, indicaremos la posibilidad de ocurrencia de la amenaza. Los valores posibles son:

| Siglas | Nombre | Frecuencia | Multiplica por 2 el impacto |

| MA | Muy frecuente | A diario | Sí |

| A | Frecuente | Una vez al mes | Sí |

| M | Normal | Una vez al año | No |

| B | Poco frecuente | Cada varios años | No |

| MB | Muy poco frecuente | Siglos | No |

- El resto de columnas serán las relativas a valorar el impacto (i) y el riesgo (R), teniendo en cuenta la definición de cada uno de ellos:

| Riesgo | La estimación del grado de exposición a que una amenaza se materialice sobre uno o más activos causando daños o perjuicios a la Organización. Según la UNE-ISO Guía 73:2010, el riesgo es el efecto de la incertidumbre sobre la consecución de los objetivos |

| Impacto | La medida del daño sobre el activo derivado de la materialización de una amenaza |

- Por lo tanto, el resto de columnas serán:

| ID | Impacto en disponibilidad |

| II | Impacto en integridad |

| IC | Impacto en confidencialidad |

| IA | Impacto en autenticidad |

| IT | Impacto en trazabilidad |

| RD | Riesgo en disponibilidad |

| RI | Riesgo en integridad |

| RC | Riesgo en confidencialidad |

| RA | Riesgo en autenticidad |

| RT | Riesgo en trazabilidad |

Para el caso del impacto, se establecerán valores del 0 al 5. Para el caso del riesgo, se calculará en base a la siguiente fórmula:

Si la frecuencia es M o MA, el Riesgo será Impacto multiplicado por dos, sino, el Riesgo será igual al Impacto

Por cada activo, se calculará la valoración final de materialización de amenazas, con la fórmula:

Cada columna (ID, II, IC, IA, IT, RD, RI, RC, RA, RT) será el valor máximo de todos ellos

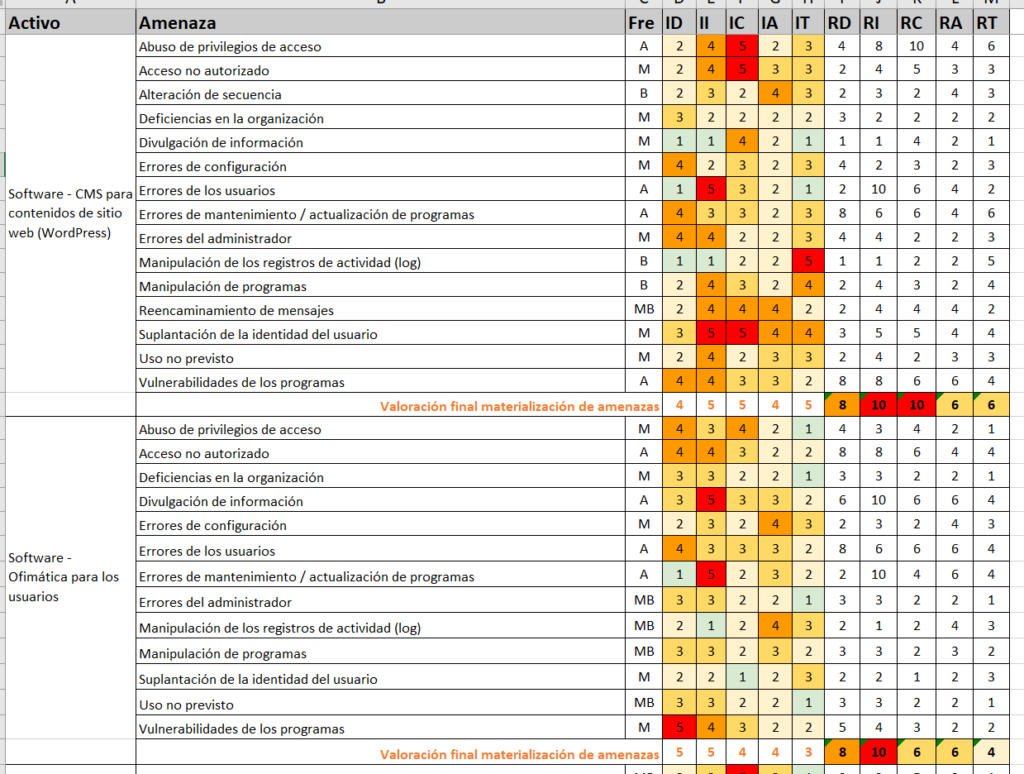

Mapa de riesgo potencial: tabla resumen de valoración de amenazas por proceso de negocio y activo sin salvaguardas

En la hoja de cálculo Excel, tendremos la hoja «Proc. negocio valor. amenazas» (Proceso de negocio – Valoración de amenazas), que contiene una tabla resumen donde se muestra, de forma resumida, por proceso de negocio y por activo, la valoración de las amenazas para RD (Riesgo en disponibilidad), RI (Riesgo en integridad), RC (Riesgo en confidencialidad), RA (Riesgo en autenticidad) y RT (Riesgo en trazabilidad).

Esta tabla equivaldría al mapa de riesgo potencial (sin aplicar salvaguardas/contramedidas/controles):

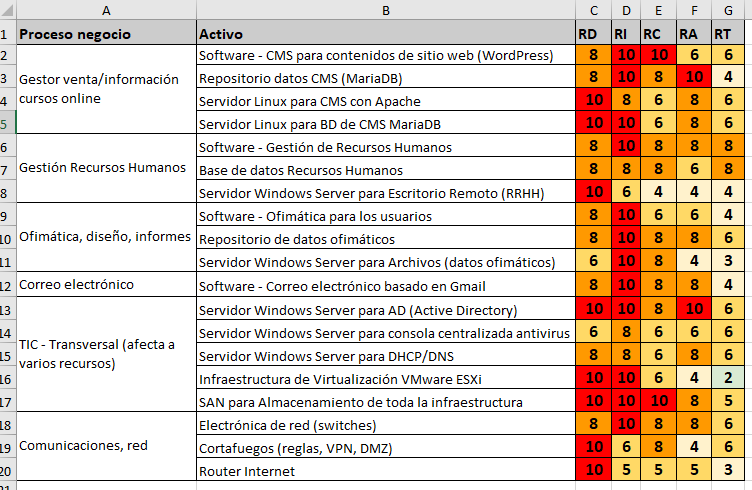

Plan de acción – Establecer las salvaguardas actuales y su nivel de madurez

La siguiente fase del Análisis de Riesgos, será la de indicar, por cada activo, qué salvaguardas (controles o contramedidas) tenemos aplicadas y su nivel de madurez. El nivel de madurez vendrá dado en base a los siguientes baremos:

| Nivel | Madurez | Estado |

| NA | No aplica | No aplica |

| L0 | Inexistente | Salvaguarda no aplicada, inexistente |

| L1 | Inicial / Ad hoc | Aplicación inicial, sin comprobar o con la configuración o implementación por defecto |

| L2 | Reproducible, pero intuitivo | Reproducible, con un nivel de configuración o parametrización mínimo |

| L3 | Proceso definido | Definida, aplicada, configurada y procedimentada |

| L4 | Gestionado y medible | Gestionada y medible, se comprueba y mide periódicamente, se compara en el tiempo |

| L5 | Optimizado | Optimizada, una vez llegado al nivel 4 somos capaces de mejorar su eficacia y repetir el ciclo de forma periódica, en mejora contínua |

En este estudio de caso ficticio, se establecen los niveles de madurez actuales. En un Análisis de riesgos real, deberían establecerse, además, los niveles de madurez deseados (para un plazo de cumplimiento de uno o dos años) y volver a calcular el mapa de riesgo residual para esta estimación deseada, como haremos a continuación para los niveles de madurez actuales.

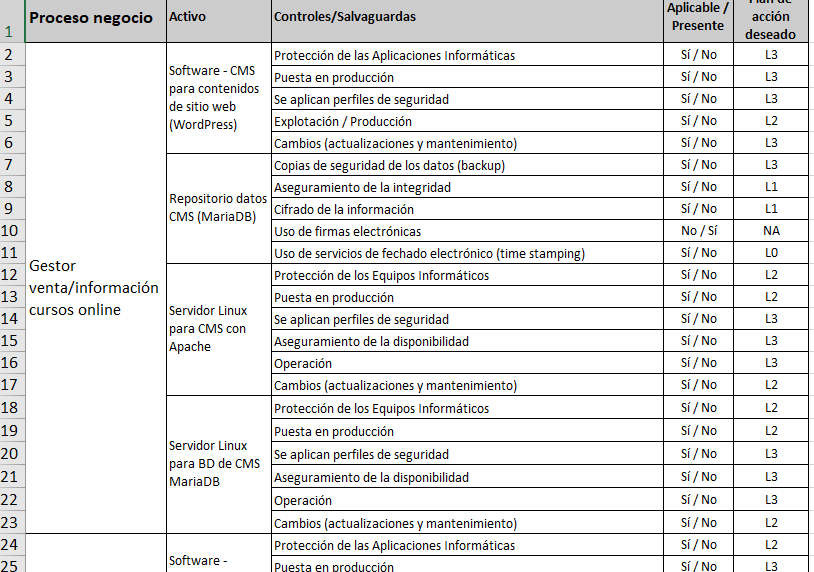

Estimación del estado del riesgo – Valoración de amenazas suponiendo que se han aplicado los controles

La siguiente fase del Análisis de Riesgos será volver a valorar las amenazas por cada activo, pero en este caso suponiendo que se han aplicado (en los niveles de madurez indicados anteriormente) los controles/salvaguardas/contramedidas. Lo habitual es que, en casi todos los casos, bajen las valoraciones de riesgo e impacto:

Los cálculos de la tabla anterior serán idénticos a los de la tabla de valoración de amenazas suponiendo que no se han aplicado controles, de los puntos anteriores.

Mapa de riesgo residual: tabla resumen de valoración de amenazas por proceso de negocio y activo con salvaguardas

Como última fase, y en base a los valores introducidos anteriormente, obtendremos el mapa de riesgo residual, que habitualmente debe tener valoraciones inferiores al mapa de riesgo potencial (no tiene por qué ser en todos los casos). Dado que en este caso, se supone que se ha mitigado la posibilidad de materialización de determinadas amenazas, gracias a la aplicación de las contramedidas/salvaguardas/controles.

Por ejemplo, si para el activo «Software – CMS para contenidos de sitio web (WordPress), teníamos la amenaza de «Vulnerabilidades de los programas» y hemos aplicado, para este activo, la salvaguarda «Cambios (actualizaciones y mantenimiento)» en un nivel de madurez L3, podría mitigarla y bajar su posible riesgo e impacto.

Como vemos en la tabla de la imagen anterior, correspondiente al Mapa de riesgos residual (hoja «Proc. negoc. val. amenaz Salvag»), los colores rojos y naranjas han bajado con respecto al Mapa de riesgos potencial.

Lo habitual en un Análisis de riesgos real es realizar la misma operación, pero suponiendo niveles de madurez mejorados o futuros de las salvaguardas, en un plan de mejora continua, buscando mejorar y reducir el riesgo y el impacto en aquellos activos que aún tengamos valores altos incluso aplicando las contramedidas actuales.