Explicamos qué es el servicio Nemesys Abuse Team de Telefónica o Movistar. Este servicio se encarga de notificar a los usuarios que estén enviando spam masivamente (tanto si es deliberada como inconscientemente). Explicamos en qué consisten los equipos zombie y cómo evitar que el nuestro se convierta en uno de ellos. Explicamos qué son las listas negras (Spamhaus), qué repercusión tienen y cómo salir de ellas.

- Algunas definiciones preliminares.

- ¿Qué es Nemesys Abuse Team? ¿Cuándo actúa? ¿Por qué?.

- ¿Puedo dar de alta quejas en Telefónica o Movistar de abusos en mi equipo o empresa?.

- ¿Cómo funciona Nemesys Abuse Team? ¿Podemos contactar con ellos? ¿Y si nos cierran el puerto 25?.

- Listas negras, Spamhaus, ¿cómo he entrado en una lista negra? ¿cómo salir de ellas? ¿cuales son las repercusiones de estar en una lista negra?.

- Consejos para mejorar la seguridad de nuestro equipo e impedir que se convierta en un zombie o bot.

Algunas definiciones preliminares

ISP (Internet Service Provider) ó PSI (Proveedor de Servicios de Internet)

Un proveedor de servicios de Internet es una empresa que da servicio de conexión a Internet a sus clientes. Un ISP conecta a sus usuarios a Internet a través de diferentes tecnologías como DSL, Cablemódem, GSM, Dial-up, Wifi, etc. Muchos ISP también ofrecen servicios relacionados con Internet, como el correo electrónico, alojamiento web, registro de dominios, servidores de noticias, seguridad, etc.

Equipo Zombie ó Bot

Un Ordenador Zombie (Bot) es la denominación que se asigna a PCs que tras haber sido infectados por algún tipo de malware, pueden ser usados por una tercera persona para ejecutar actividades hostiles. Este uso se produce sin la autorización o el conocimiento del usuario del equipo.

Esto sucede cuando un hacker o simplemente un virus diseñado a tal efecto, consigue acceder al equipo aprovechándose de ciertas vulnerabilidades o fallos de diseño del sistema operativo o de alguna otra aplicación que utilice la conexión a Internet. Una vez dentro del equipo abre una «puerta trasera», digamos que deja un proceso ejecutándose que permite enviar y recibir información desde Internet. De esta forma el hacker puede adquirir el control sobre el el equipo, sino completo, al menos para el uso indebido que le dará.

En cuanto el hacker o virus (no tiene por qué ser una persona física) ha conseguido acceder al equipo y ejecutar su proceso, puede utilizarlo para lo que considere oportuno, por ejemplo, puede utilizar la conexión a Internet y los recursos del equipo para enviar correo basura (spam) a miles o millones de destinatarios. Todo esto sin que el usuario del equipo sea consciente, como mucho puede notar ralentizaciones de su conexión a Internet o del propio equipo en determinados momentos.

Por supuesto, el hacker o virus, una vez dentro, puede tener otros fines como el ataque masivo a determinadas páginas web (DDoS), con fines delictivos como el de colapsar servidores.

En resumen, un equipo infectado por un virus de este tipo o por un hacker quedará a espensas de lo que éste quiera realizar en él.

El mayor inconveniente de este tipo de ataques y por lo que hay que evitarlos a toda costa es que el hacker o virus realizará todas las acciones delictivas que considere usando nuestro equipo, por lo que seremos «nosotros» quienes estemos cometiendo esas acciones delictivas de cara a una investigación policial. Por supuesto, en estos casos, tendríamos que demostrar que nuestro equipo era un zombie o bot y nosotros no éramos conscientes de estas acciones.

Botnet

Botnet es un término que hace referencia a un conjunto de equipos informáticos zombies o bots, que se ejecutan de manera autónoma y automática. El hacker que se hace con una botnet puede controlar todos los ordenadores/servidores infectados de forma remota y normalmente lo hace a través del IRC o incluso mediante el puerto HTTP.

Ataques DoS (Denegación de servicio)

Un ataque de denegación de servicio (DoS ó Denial of Service), es un ataque a equipos informáticos que causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad de la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema de la víctima.

Se genera mediante la saturación de los puertos con flujo de información, haciendo que el servidor se sobrecargue y no pueda seguir prestando servicios, por eso se le llama «denegación», pues hace que el servidor no dé abasto a la cantidad de usuarios. Esta técnica es usada por los llamados crackers para dejar fuera de servicio a servidores objetivo.

Una ampliación del ataque DoS es el llamado ataque distribuido de denegación de servicio, también llamado ataque DDoS (Distributed Denial of Service) el cual lleva a cabo generando un gran flujo de información desde varios puntos de conexión.

La forma más común de realizar un DDoS a través de una botnet, siendo esta técnica el ciberataque más usual y eficaz.

Lista negra o Black list

Una lista negra o black list es una lista donde se registran las direcciones IP que generan spam de forma voluntaria o involuntaria.

Hay que tener en cuenta que, normalmente, las listas negras son de libre acceso, es decir, cualquier usuario puede dar de alta una IP como enviadora de spam libres de tal forma que alguien de manera malintencionada puede añadir direcciones IP que no están enviando spam e impedir que lleguen correos válidos.

Spamhaus Project

Spamhaus Project es una organización internacional sin ánimo de lucro cuya misión es rastrear y analizar las operaciones de Internet relacionadas con el spam, para proporcionar en tiempo real una protección fiable anti-spam. Ayuda a las agencias de policía a identificar y perseguir a los emisores de spam (spammers) en todo el mundo, y ayuda a presionar a los gobiernos para la lucha contra el spam a efectos legislativos.

Fundada en 1998, Spamhaus tiene su sede en Ginebra, Suiza y Londres, Reino Unido y está dirigido por un equipo de 28 investigadores y especialistas en medicina forense informática ubicados en 8 países.

Spamhaus mantiene varios tipos de listas de bloqueo de spam en tiempo real (DNSBLs) encargadas de bloquear la gran parte del spam enviado en Internet. Estas listas incluyen: Spamhaus Block List (SBL), Exploits Block List (XBL), Policy Block List (PBL) y Domain Block List (DBL).

Las listas de Spamhaus (DNSBLs) son utilizadas por la mayoría de los proveedores de correo electrónico de Internet, corporaciones, universidades, gobiernos y redes militares.

¿Qué es Nemesys Abuse Team? ¿Cuándo actúa? ¿Por qué? ¿Es bueno o malo?

Nemesys Abuse Team es un servicio de Telefónica (Movistar) encargado de tratar las quejas recibidas por los usuarios o empresas sobre equipos de la red de Telefónica o Movistar (clientes de estos) que están enviando spam de forma masiva o realizando ataques DDoS. Dicho departamento técnico analiza las quejas e investigan el equipo o equipos de los que proceden. Si dichas quejas vienen de un equipo cliente de Telefónica o Movistar, este departamento se pondrá en contacto con el cliente en cuestión o bien por carta (correo ordinario) o bien por email.

Como es de sobra sabido, los ISP, pueden guardar un log del tipo de tráfico enviado y recibido por cada usuario, si detectan cualquier anomalía, como un exceso de emails enviados a un número de destinatarios alto, podrían actuar también de esta forma.

Nemesys Abuse Team, aunque parezca lo contrario, es un sevicio positivo que nos puede servir de mucha ayuda: si alguno de los equipos de nuestra empresa (o el nuestro de nuestra propia casa) o varios formando una botnet están infectados por el mismo virus o están siendo controlados por el mismo hacker ¿como lo sabemos? si se da el caso, muy habitual, de que no seamos conscientes, al menos, este servicio, nos puede informar del mal uso que nuestros equipos están realizando de la conexión a Internet. Una vez avisados deberemos verificar la seguridad de todos nuestros equipos para evitar esta intrusión.

Así pues, Nemesys Abuse Team, no debe verse como algo negativo, sino todo lo contrario. El único inconveniente de este servicio es que si no conseguimos averiguar y subsanar la fuente del problema, nos cerrarán el puerto 25 de envío de email, por lo que nuestros clientes de correo electrónico no funcionarán. Pero esto sólo lo realizan tras haber enviado varios avisos y si ven que no ponemos de nuestra parte para solucionar el problema. En este artículo explicamos cómo funciona este departamento.

¿Puedo dar de alta quejas en Telefónica o Movistar de abusos en mi equipo o empresa?

Sí, Telefónica o Movistar pone a disposición del usuario, cumpliendo con un requisito legal obligatorio, una web desde donde podemos informar de abusos producidos en nuestro equipo o empresa (recepción de spam desde una misma IP, ataques de denegación de sevicio DDoS, etc.). Los posibles abusos de los que podemos dar queja son:

- Correo electrónico no solicitado (spam): mensajes no solicitados, habitualmente de tipo publicitario, enviados en cantidades masivas.

- Hacking: uso de procedimientos ilegales con el objetivo de piratear sistemas informáticos y redes de comunicación.

- Ataques de denegación de servicio: saturación de un servidor con peticiones falsas hasta dejarlo fuera de servicio.

- Sniffing y spoofing: obtención ilegal de la información que circula a través de Internet.

El formulario que hay que rellenar para enviar la queja de abuso a Telefónica o Movistar:

¿Cómo funciona Nemesys Abuse Team? ¿Podemos contactar con ellos? ¿Y si nos cierran el puerto 25?

Una vez que Nemesys Abuse Team recibe el aviso de un abuso (por el medio que sea), realiza una pequeña investigación de la IP origen del abuso, si es una IP de alguno de sus clientes, su primera actuación será enviar por email (si tiene tal dato) o por correo ordinario una carta como esta:

Estimado cliente:

Nos ponemos en contacto con usted para comunicarle que estamos recibiendo quejas de otros usuarios, en las que nos informan de la recepción de correos no deseados ni solicitados.

Hemos comprobado nuestros archivos y es posible que dicha actuación pueda tener origen en su línea de acceso a Internet con número xxxxx.

Por este motivo, le sugerimos la revisión de sus equipos, ya que pueden estar contaminados por algún tipo de virus o troyano.

Para ello puede utilizar algún antivirus online, como la herramienta gratuita FreeScan que puede encontrar en la dirección: …

Para cualquier consulta sobre el motivo de esta carta, nos tiene a su disposición en nuestra dirección de correo electrónico: ‘nemesys@telefonica.es’, indicando como asunto (e-mail#NXX-XXXX-XXXXX-SPAM)-NOTIFICACION.

Esperamos que esta situación se resuelva lo antes posible.

Atentamente.

Madrid, 09 jun 2010

Nemesys Abuse Team

Telefonica de España S.A.U.

nemesys@telefonica.es

Además, si nos han localizado por correo electrónico, nos adjuntarán el email que a su vez les han enviado indicando el motivo de abuso, dato muy importante para nosotros, para averiguar el motivo del abuso. Un ejemplo de este mensaje podría ser:

Hello, this is an autogenerated abuse complaint regarding your network.

abusix.org will return every single spamtrap hit as well as any other

abusive behavior to the responsible Network Operator or Abuse Desk.

PLEASE SEE ATTACHMENT FOR MORE SPECIFIC INFORMATION REGARDING THIS

INCIDENT!

Report format is ARF (Abuse Reporting Format).

Further information can be found here:

http://www.ietf.org/rfc/rfc3462.txt

http://tools.ietf.org/id/draft-ietf-marf-base-00.txt

Need help parsing ARF?

http://rubyforge.org/projects/arfparser/

http://search.cpan.org/perldoc?Email::ARF

Information about this project can be found at http://www.abusix.org

Any questions left? Feel free to contact us directly by email: info [at]

abusix.org

Thank you for your cooperation,

Your Abusix-Team

– C.DTF

Received: from 234.Red-212-170-99.staticIP.rima-tde.net (HELO rima-tde.net)

(xxx.xxx.xxx.xxx) by trap01.abusix.org (qpsmtpd/0.83/v0.83-gd77244e) with

ESMTP; Wed, 09 Jun 2010 13:54:15 +0000

From: AmericanViagra Online <pyoigojehu1383@rima-tde.net>

To: 11x.xxxxxxxxxx@xxxxxxxxxxxx.xx

Subject: Hi, 11x.xxxxxxxxxx! Your 70% off flyer is here. booksellers US

Sundarbans to up

Date: Wed, 9 Jun 2010 15:54:21 +0200

Content-Transfer-Encoding: 8bit

Content-Type: text/html; charset=3D»ISO-8859-1″

MIME-Version: 1.0

Can’t read this e-mail? Click here to view it in your browser

Como se puede observar, el mensaje anterior puede ser útil, en este caso sabríamos que se trata de algún equipo de nuestra red que está enviando correos electrónicos basura de «Americam Viagra Online».

El siguiente paso del proceso corre de nuestra cuenta, deberemos solucionar el problema, encontrar el equipo o equipos que están enviando spam (equipos bot o zombie), para ello deberemos seguir los pasos que aquí explicamos:

Si seguimos teniendo algún equipos bot o zombie en nuestra organización y no ponemos medidas para detectarlo, al cabo de un tiempo, Nemesys solicitará a Movistar ó Telefónica que cierren el puerto 25 (SMTP) de nuestra conexión. Por lo que si lo usamos para enviar email, no podremos hacerlo.

Llegados a este extremo debemos encontrar el equipo que está enviando spam y solucionar el problema, una vez hecho esto podremos ponernos en contacto con Nemesys para indicarles que ya están resueltos los problemas de seguridad, solicitándoles que vuelvan a abrir el puerto 25. Si no lo hacen sólo nos quedará hablar con nuestro comercial o en su defecto con Telefónica o Movistar directamente.

Siempre tendremos la oportunidad de contactar con el servicio Nemesys Abuse Team mediante email a nemesys@telefonica.es exponiendo el motivo de nuestra consulta, podremos solicitarles más datos sobre la queja recibida o indicarles que ya hemos resuelto el problema de seguridad.

Listas negras, Spamhaus, ¿cómo he entrado en una lista negra? ¿cómo salir de ellas? ¿cuales son las repercusiones de estar en una lista negra?

Las listas negras, como ya hemos comentado, son bases de datos de IPs que, en teoría, son spammers (equipos enviadores de Spam), voluntaria o involuntariamente mediante botnet ó equipos informáticos zombies.

Si tenemos uno o varios equipos informáticos con conexión a Internet y alguno de ellos o varios han resultado infectados por un virus, desarrollado con fines de convertir el equipo infectado en un bot o zombie, si no tenemos las medidas de seguridad apropiadas, dichos equipos se podrían convertir en spammer sin que seamos conscientes. El virus utilizará nuestra conexión a Internet y nuestros equipos para enviar spam de forma masiva a miles o millones de destinatarios de correo electrónico en todo el mundo.

Cuando esto ocurre, es muy probable que varios de estos usuarios que reciben spam accedan a uno de estos servicios de listas negras, como Spamhaus, y den de alta el abuso con la IP origen del spam (que será nuestra IP pública). De esta forma, nuestra IP quedará en dicha lista negra.

Llegamos a este punto, cualquier empresa que utilice Spamhaus (u otros servicios de listas negras) para decidir si un email es spam o no, notificará como spam todos aquellos emails que enviemos desde nuestra casa o empresa.

Esto, sin duda, es un gran problema, pues muchas empresas usan Spamhaus como uno de sus métodos de análisis de posible correo basura o spam. Por ejemplo, Microsoft usa Spamhaus para su correo electrónico gratuito Hotmail, así pues, cualquier email que enviemos a un destinatario de Hotmail, le aparecerá en la carpeta de correo basura o spam y, normalmente, no lo leerá.

¿Y si no tengo una IP pública fija o estática? ¿Si mi IP es dinámica?

Obviamente, en el caso de que no tengamos contratada una IP pública fija o estática y nuestro ISP nos proporcione una IP pública dinámica (variable), si nuestro equipo se ha convertido en un bot o zombie y está siendo usado para envío de spam de forma masiva, un usuario podría dar de alta nuestra IP en las listas negras (como Spamhaus), pero cuando nuestra IP vuelva a cambiar, saldremos de dicha lista.

Esto, lógicamente, no es un buen método para salir de las listas negras, ni siquiera se «sale» realmente, porque nuestro propio ISP podría detectar dicho abuso por nuestra parte (aunque sea inconsciente) y avisarnos a tal efecto. De ahí la importancia de Nemesys Abuse Team, un servicio que deberían tener todos los ISP.

Aunque nuestra IP pública varíe, nuestro equipo seguirá infectado, el software malicioso seguirá usándolo con los fines delictivos que considere oportunos, porque incluso hay malware o virus de este tipo capaces de actualizarse, por lo que su comportamiento puede variar de un día para otro. Podría, perfectamente, enviar datos privados de nuestro equipo a otra persona, utilizar nuestro equipo junto con otros para colapsar servidores a base de ataques DDoS y otras muchas actividades delictivas, por lo que siempre es recomendable y conveniente que nuestro equipo esté limpio.

¿Cómo puedo saber la IP pública origen de un email para notificarla a Spamhaus?

Si sucede el caso contrario en el que recibimos decenas o centenares de correos basura y son, normalmente, de la misma IP pública origen, podremos notificar esta IP y añadirla a las listas negras. A continuación explicaremos cómo cómo obtener la IP pública de un email que nos llegue y sea spam y cómo darla de alta en las listas negras de Spamhaus.

Obtener la IP pública del email de spam o correo basura

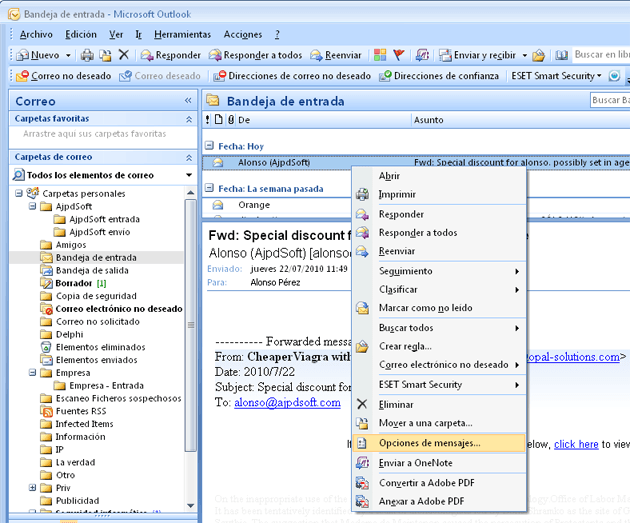

El proceso puede variar según el cliente de correo electrónico que usemos. Para el caso de Office Outlook 2007 (válido para otras versiones), seleccionaremos el mensaje de correo electrónico del que queramos obtener la IP pública del emisor, pulsaremos con el botón derecho del ratón y seleccionaremos la opción «Opciones de mensajes»:

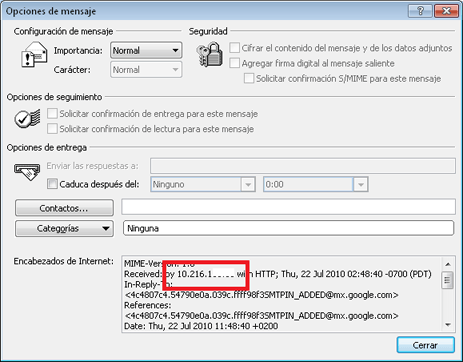

En «Encabezados de Internet», en el texto que aparece, hay que buscar «Received: by xxx.xxx.xxx.xxx…», esa será la IP pública del emisor del correo electrónico, será la IP que utilizaremos para notificar a Spamhaus de un abuso:

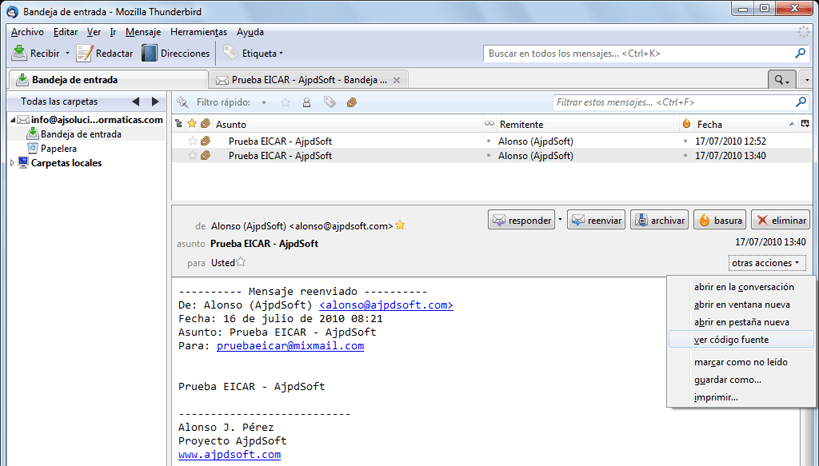

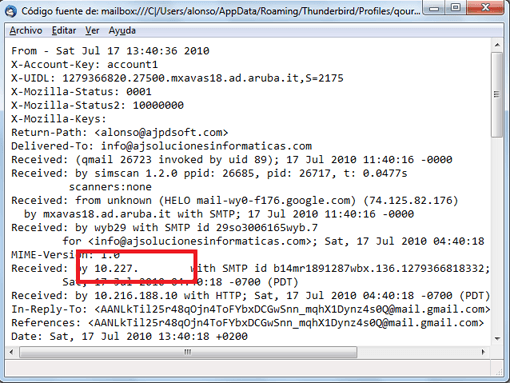

En el caso del cliente de mail Mozilla Thunderbird, seleccionaremos el email, pulsaremos en «Más acciones», seleccionaremos «Ver código fuente»:

Aparecerá, como siempre, en «Received: by xxx.xxx.xxx.xxx…»

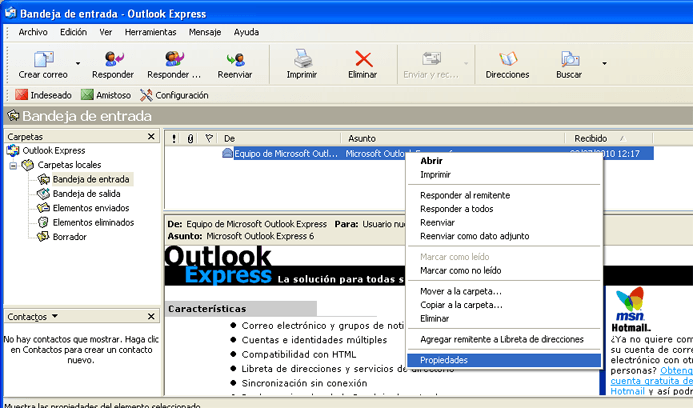

En el caso de Microsoft Outlook Express, pulsaremos con el botón derecho del ratón sobre el mensaje y seleccionaremos «Propiedades»:

En la pestaña «Detalles» podremos ver los encabezados de Internet para el mensaje, donde aparecerá «Received: by xxx.xxx.xxx…»:

Notificar IP a Spamhaus como origel de spam

Una vez obtenida la IP pública del emisor del correo electrónico basura (spam), teniendo la precaución con el proceso (pues si cogemos nuestra IP pública nos estaríamos dando de alta en las listas negras nosotros mismos), accederemos a la web de nuestro proveedor de servicios de Internet (ISP), será éste quien notifique a Spamhaus del abuso. Cada ISP suele tener en su web un formulario de alta para este tipo de abusos.

¿Está mi IP pública en una lista negra? ¿Cómo salir de la lista negra de Spamhaus?

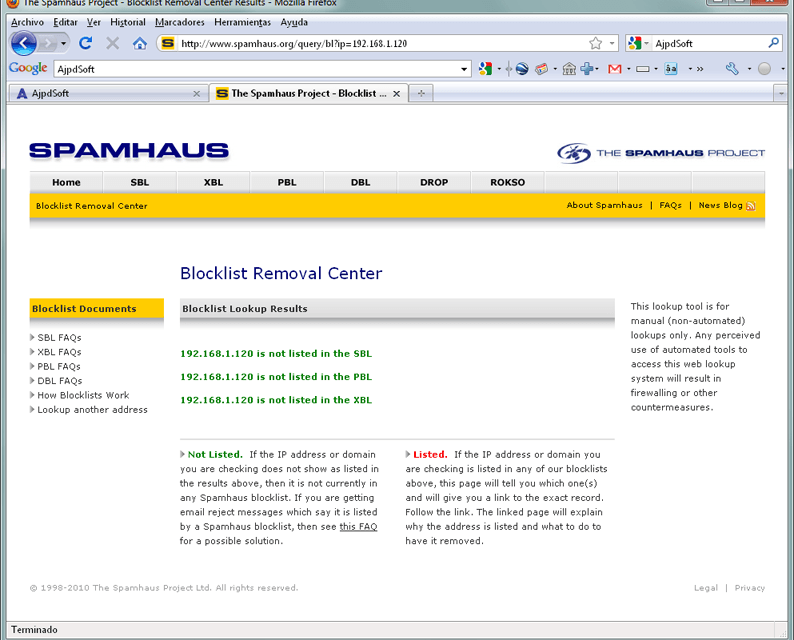

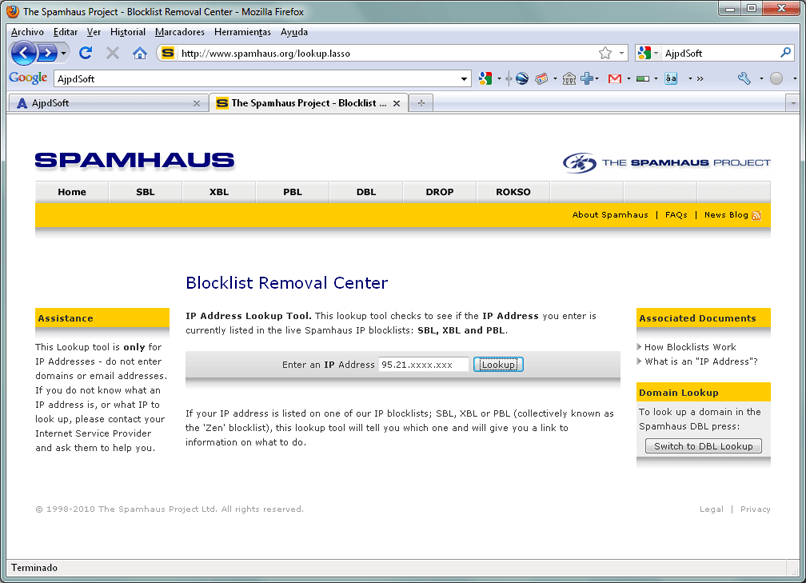

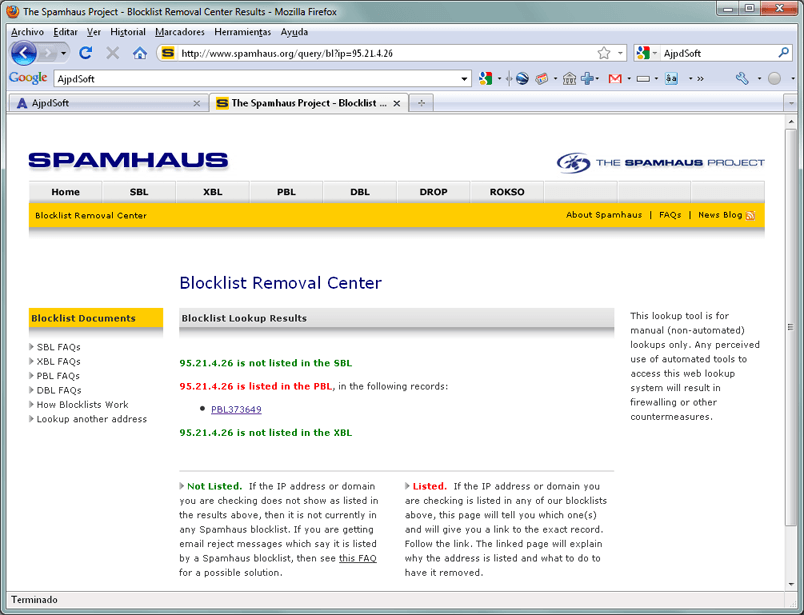

Para salir de la lista negra de Spamhaus, en primer lugar es recomendable solventar el problema por el cual estamos dados de alta, normalmente por varias notificaciones de abusos por parte de algún usuario del mundo, por lo que deberemos revisar la seguridad de todos nuestros equipos. En el siguiente enlace indicamos algunos de los pasos a seguir: Consejos para mejorar la seguridad de nuestro equipo e impedir que se convierta en un zombie o bot. Una vez resuelto el problema de seguridad y limpiado el equipo o equipos bot o zombie, accederemos a «Blocklist Removal Center» mediante la siguiente URL:

http://www.spamhaus.org/lookup.lasso

Introduciremos nuestra IP pública y pulsaremos en «Lookup»:

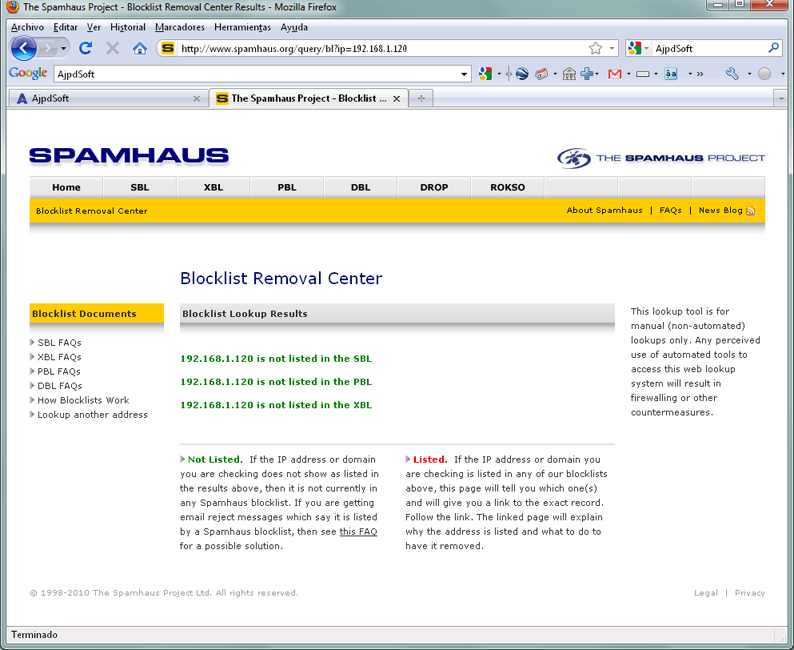

Si aparece esto:

xxx.xxx.xxx.xxx is not listed in the SBL

xxx.xxx.xxx.xxx is not listed in the PBL

xxx.xxx.xxx.xxx is not listed in the XBL

Querrá decir que no estamos en ninguna lista negra de Spamhaus.

En cambio, si aparece esto otro:

xxx.xxx.xxx.xxx is listed in the PBL, in the following records:

- PBL373XXX

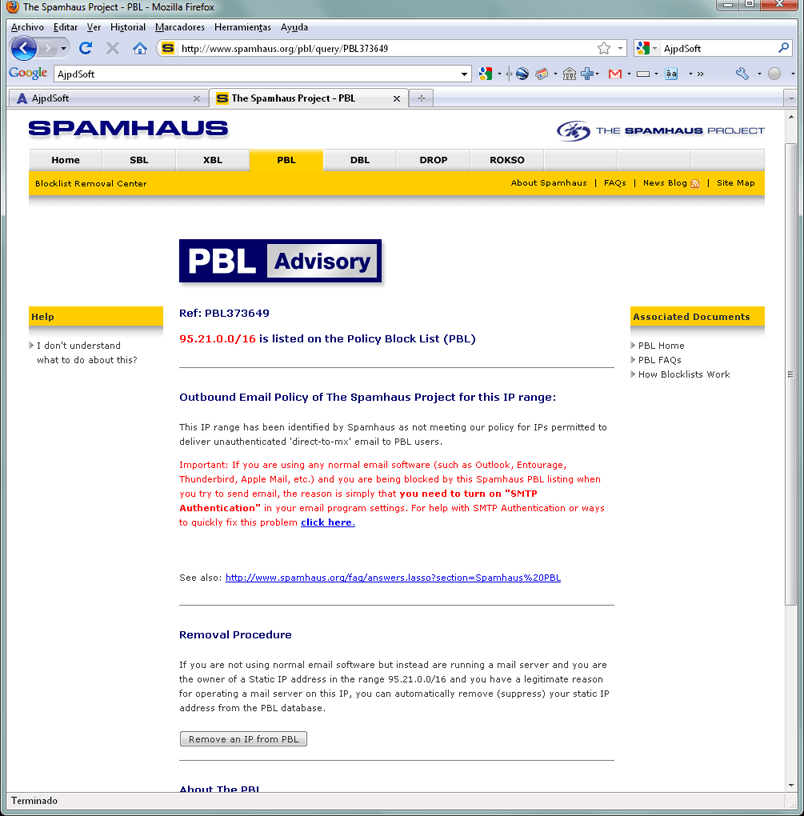

Indicará que la IP introducida está en alguna de las listas negras de Spamhaus, para eliminarla de dicha lista pulsaremos, en este caso, en PBLXXXXXX:

En la parte inferior de la nueva ventana que aparece pulsaremos el botón «Remove an IP from PBL»:

El proceso anterior puede variar en función del tipo de lista negra donde esté dada de alta la IP pública.

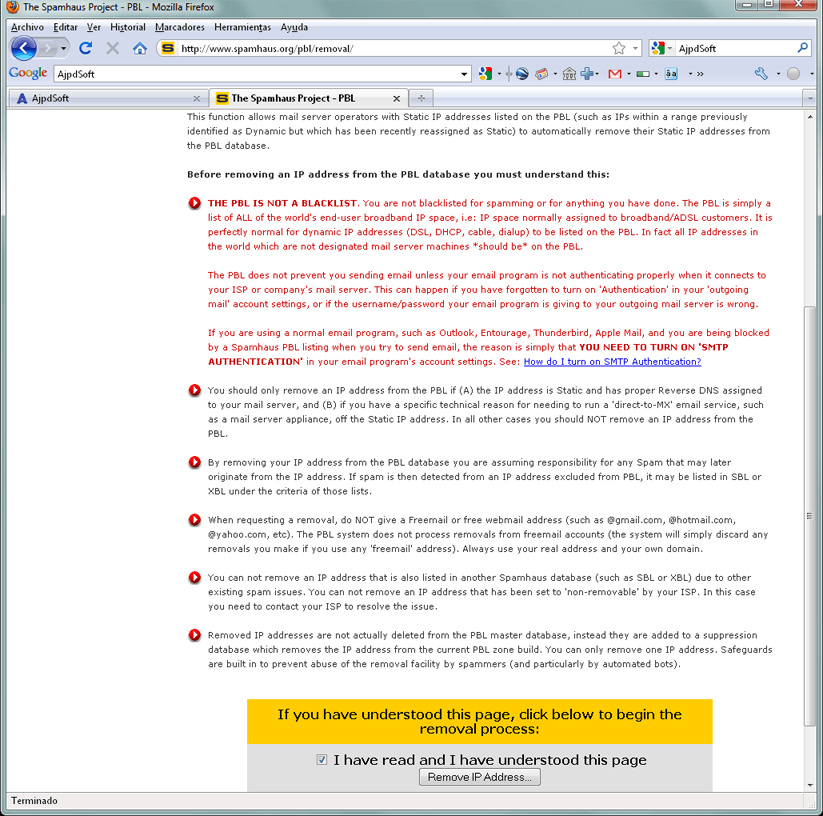

Marcaremos «I have read and I have understood this page» y pulsaremos el botón «Remove IP Address»:

Por supuesto, si no hemos solucionado el problema de seguridad y seguimos teniendo algún bot o zombie, nuestra IP volverá a aparecer en las listas negras.

¿Cuáles son las repercusiones de estar en una lista negra o black list como Spamhaus?

Muchas empresas que prestan servicios de correo electrónico (como Hotmail de Microsoft) utilizan Spamhaus como herramienta para calificar un email como spam o como real. Si nuestra IP pública se encuenta en la lista negra, cuando enviemos un mail a algún destinatario de Hotmail, nuestro email será calificado como spam y pasará a la carpeta de «Correo no deseado». Por supuesto, además de Microsoft, son muchísimas las empresas que prestan servicios de correo electrónico que utilizan Spamhaus.

Este hecho es un grave problema para una empresa, pues todos los mails que envíen sus empleados a clientes, proveedores y demás, quedarán en las carpetas de spam y no serán leídos.

Por ello es recomendable comprobar que nuestra IP pública no está en alguna de estas listas, como hemos explicado aquí y por supuesto, es recomendable seguir estas instrucciones de seguridad.

Consejos para mejorar la seguridad de nuestro equipo e impedir que se convierta en un zombie o bot

Os indicamos aquí algunos consejos básicos para mejorar la seguridad de nuestro equipo o empresa. A continuación os mostramos algunos consejos útiles para impedir que nuestro equipo o equipos de nuestra red se conviertan en bot o zombie. Por supuesto, os damos algunas ideas básicas, no podemos entrar en detalle por la complejidad del tema que estamos tratando.

- Sistema Operativo: en primer lugar, el sistema operativo, si podemos elegir es conveniente instalar un sistema operativo seguro y fiable, tal vez GNU Linux sea el más fiable en cuanto a seguridad se refiere actualmente. Los equipos con sistemas operativos de Microsoft, históricamente, son mucho más propensos a ataques que los sistemas con GNU Linux. En los siguientes enlaces os mostramos cómo instalar GNU Linux o Microsoft Windows: Instalar GNU Linux Ubuntu 10.04, Instalar de Microsoft Windows 7.

- Actualizaciones parches de seguridad: independientemente del sistema operativo que tengamos en nuestros equipo,s, siempre es recomendable tenerlos actualizados con todos los parches disponibles hasta la fecha. Deberemos, o bien revisarlos todos los días, o bien configurar las actualizaciones de seguridad del sistema operativo para que realicen de forma automática. Hasta hace unos años esto no era necesario, pero hoy en día se ha convertido en una obligación el tener el sistema operativo actualizado. Asíe evitaremos numerosos problemas de seguridad y vulnerabilidades.

- Software antivirus: si nuestra economía lo permite, es muy conveniente adquirir una licencia de algún software antivirus disponible en el mercado, si no podemos permitírnoslo, siempre podremos obtar por soluciones gratuitas. En el siguiente artículo os mostramos una comparativa de los antivirus gratuitos del momento: Comparativa antivirus gratuitos, test con EICAR Standar Anti-Virus Test File. Por supuesto, el software antivirus debe estar correctamente actualizado siempre a la última versión y con la base de datos de firmas más reciente.

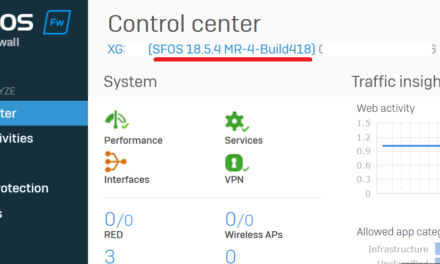

- Software o hardware cortafuegos o firewall: siempre que nos sea posible, si estamos en una empresa se hace casi necesario, deberemos disponer de un cortafuegos o firewall físico, un equipo destinado a este uso en exclusiva, donde todo el tráfico de la red pasará por él y sólo dejará entrar o salir aquel que hayamos permitido previamente. Si no podemos disponer de esta tecnología (por su elevado coste) siempre tendremos la oportunidad de montar nuestro propio cortafuegos, aquí explicamos cómo hacerlo: Montar un cortafuegos o firewall en la red con GNU Linux y SmoothWall Express. Además de un cortafuegos como este, siempre es recomendable tener un cortafuegos software en cada equipo o, en su defecto, utilizar el del propio sistema operativo.

- Aplicaciones que usen Internet: deberemos tener actualizadas a la última versión y con todos los posibles parches de seguridad todas las aplicaciones que utilicemos en nuestro equipo que usen la conexión a Internet (navegadores como Mozilla Firefox, Google Chrome, Microsoft Internet Explorer, software de descarga de ficheros, etc.). Todas estas aplicaciones deben estar actualizadas.

- El sentido común: aunque no lo parezca, el uso correcto de los programas, con sentido común y precaución, es la mejor arma contra cualquier tipo de amenaza. No es necesario repetir que no se deben ejecutar aplicaciones desconocidas, ni siquiera si nos las envían por email «amigos» o «conocidos», pues podrían no ser ellos, tampoco debemos ejecutar aplicaciones de procedencia dudosa (Internet, email, P2P, etc.), menos aún si no las hemos escaneado con uno o varios antivirus. De la misma forma, la navegación debe realizarse con conciencia y sentido común, no debemos acceder a páginas «dudosas» en nuestro lugar de trabajo o en nuestro equipo si disponemos de datos importantes.

- La copia de seguridad: esta es la única manera de que «durmamos» tranquilos, si recibimos un ataque que hace que el equipo no arranque o bien nos elimina información, la única forma de evitar una catástrofe, es hacer copia de seguridad diaria de nuestros datos, al menos de los más importantes. Esto lo podemos realizar con software de terceros (de pago o gratuito), con el propio software del sistema operativo o manualmente. En el siguiente artículo os mostramos una aplicación gratuita que realiza copia de seguridad: AjpdSoft Copia de Seguridad.

- Análisis alternativos y completos de virus, spyware, malware: de vez en cuando es conveniente realizar un análisis del equipo completo con otros antivirus y antispyware que no sean el que tenemos instalado. Esto es recomendable realizarlo online, nunca debemos instalar dos antivirus en el mismo equipo, para ello existen los análisis online. De esta forma no nos quedaremos con una única opinión, pues los distintos motores de antivirus pueden tener distintos virus en sus listas. Además, es conveniente analizar el equipo también con otro software más especializado en spyware, como Lavasoft Ad-Aware o Spybot Search & Destroy.

- Correcta configuración de servidor de email: si tenemos instalado un servidor de email en local, en nuestra organización, deberemos asegurarnos de que está correctamente instalado y configurado. Por ejemplo, no deberemos tener la opción de que nuestro servidor pueda enviar emails sin autenticación, esta opción siempre debe estar desactivada. Si un servidor de correo electrónico puede enviar emails sin autenticación, cualquier software malicioso (troyano, virus, spyware), podría usarlo para enviar spam, pues no necesitará validar en el servidor para realizar el envío.

Además de lo anterior, si nuestro ISP nos notifica que se están realizando abusos desde alguno de nuestros equipos, deberemos verificar todos los pasos anteriores, en especial el 8 de análisis completos de todos los equipos, porque aunque tengan un antivirus, es probable que el virus no haya sido detectado por algún motivo, por lo que hay que realizar análisis con otros antivirus.

Si tenemos varios equipos en nuestra organización y no sabemos cuál es el bot o zombie, tendremos varios métodos para intentar averiguarlo y subsanar el problema:

- Como ya hemos repetido varias veces: análisis completo de cada equipo con antivirus y antispyware. Tal vez un antivirus de otro fabricante detecte el virus. Si otro fabricante detecta el virus, tal vez deberíamos plantearnos el cambiar de antivirus: comparativa antivirus gratuitos, test con EICAR Standar Anti-Virus Test File.

- Si ya hemos realizado el paso 1 y seguimos teniendo el problema, otra solución es montar, aunque sea de forma provisional, algún cortafuegos en nuestra red. Esto es relativamente sencillo, en el siguiente artículo explicamos cómo hacerlo de forma gratuita con un equipo «viejo» y GNU Linux: Montar un cortafuegos o firewall en la red con GNU Linux y SmoothWall Express. La ventaja de montar un firewall de esta forma es que todo el tráfico de todos los equipos pasará por el cortafuegos, para averiguar el equipo bot o zombie podremos analizar los log y ver qué equipos están utilizando el puerto SMTP (25). Con el cortafuegos, además, podremos bloquear un determinado protocolo a un determinado equipo, lo que nos facilitará las cosas.

- Otra posible solución, más sencilla tal vez que la de montar un cortafuegos, es la de montar un servidor proxy, como indicamos aquí de forma gratuita: Montar servidor proxy caché con filtrado web en Linux Ubuntu 9.10 con Squid. La ventaja de un proxy es que podemos hacer que todo el tráfico de la red pase por él y analizar posteriormente los log para ver qué está ocurriendo. La desventaja es que no tiene control sobre los protocolos, sólo servirá como log para su posterior análisis.

- Por supuesto, existen soluciones de pago, como adquirir un appliance de algún fabricante como Panda (GateDefender), McAfee IntruShield Security Manager Appliance, Firewall Cisco ASA, etc. Si bien son soluciones profesionales y de alto rendimiento, suelen ser algo caras para determinadas empresas.