Cómo sincronizar el envío de log/eventos desde un cortafuegos Sophos XG al SIEM Splunk mediante UDP. Cómo configurar un receptor (data input) UDP en Splunk y cómo configurar el firewall Sophos XG para que envíe los log/eventos al SIEM por UDP.

- Requisitos iniciales para enviar eventos de Sophos XG a Splunk.

- Configurar receptor de datos UDP en SIEM Splunk.

- Configurar envío de log en firewall Sophos XG.

- Consultar y revisar que los log/eventos se están enviando al SIEM Splunk.

Requisitos iniciales para enviar eventos de Sophos XG a Splunk

Deberemos disponer, como es lógico, de un cortafuegos Sophos XG o similar y acceso a la consola de gestión de dicho cortafuegos.

Por otro lado, necesitaremos disponer de un servidor de SIEM con Splunk. En el siguiente enlace explicamos cómo montarlo en Linux/Windows:

Necesitaremos conocer la IP del servidor SIEM Splunk (en nuestro caso 192.168.1.26) y la del firewall Sophos XG (en nuestro caso 192.168.1.100).

El equipo del SIEM Splunk tendrá que tener visibilidad en la red con el dispositivo firewall Sophos XG, al menos por el puerto que decidamos usar.

Configurar receptor de datos UDP en SIEM Splunk

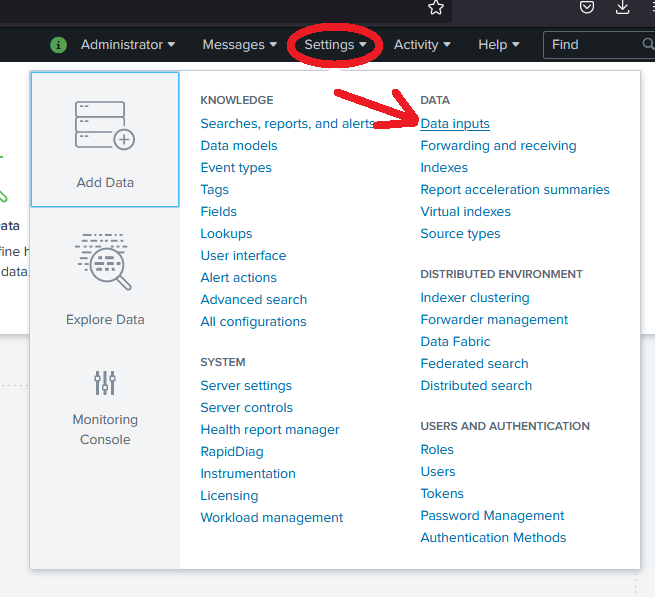

En primer lugar agregaremos un receptor de datos UDP en el servidor Splunk, un data inputs. Para ello accederemos a la consola web de Splunk y a «Settings» – «Data inputs»:

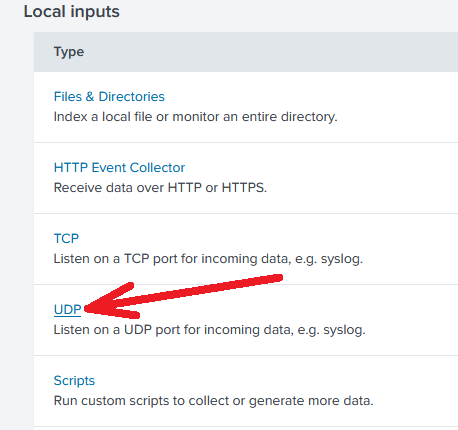

Pulsaremos en «UDP»:

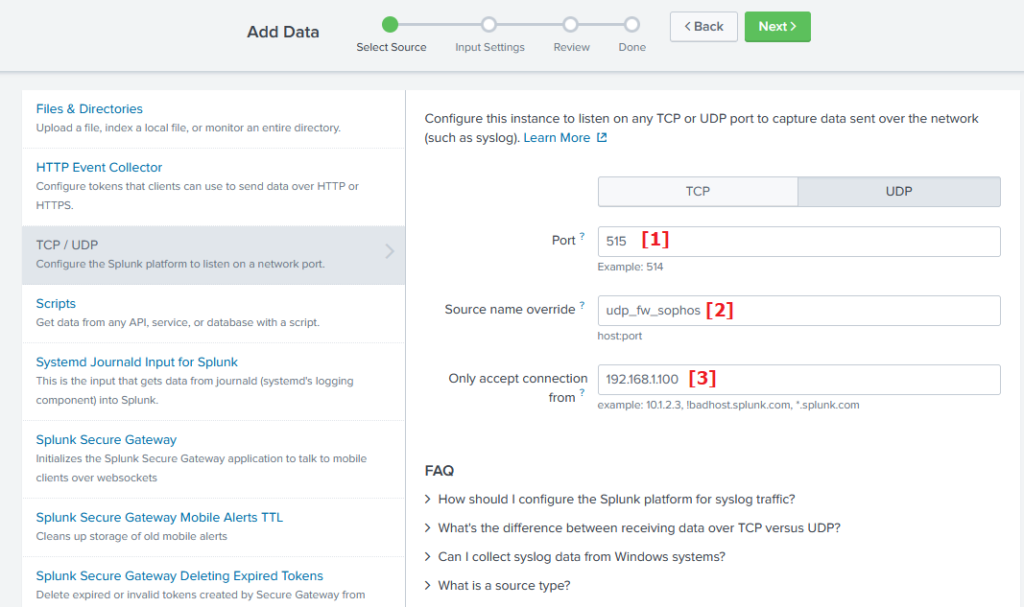

Pulsaremos en «New Local UDP»:

Introduciremos el puerto a usar para esta conexión, por defecto es el 514, pero nosotros usaremos el 516 [1], introduciremos un nombre para la fuente, por ejemplo «udp_fw_sophos» [2], este nombre nos servirá para filtrar eventos por esta fuente (sourcetype) y si queremos limitar el acceso por este puerto sólo a una IP (o varias), las introduciremos en [3], lo normal es introducir aquí la IP del firewall Sophos XG para limitar sólo este dispositivo por el puerto 516 elegido. Pulsaremos «Next»:

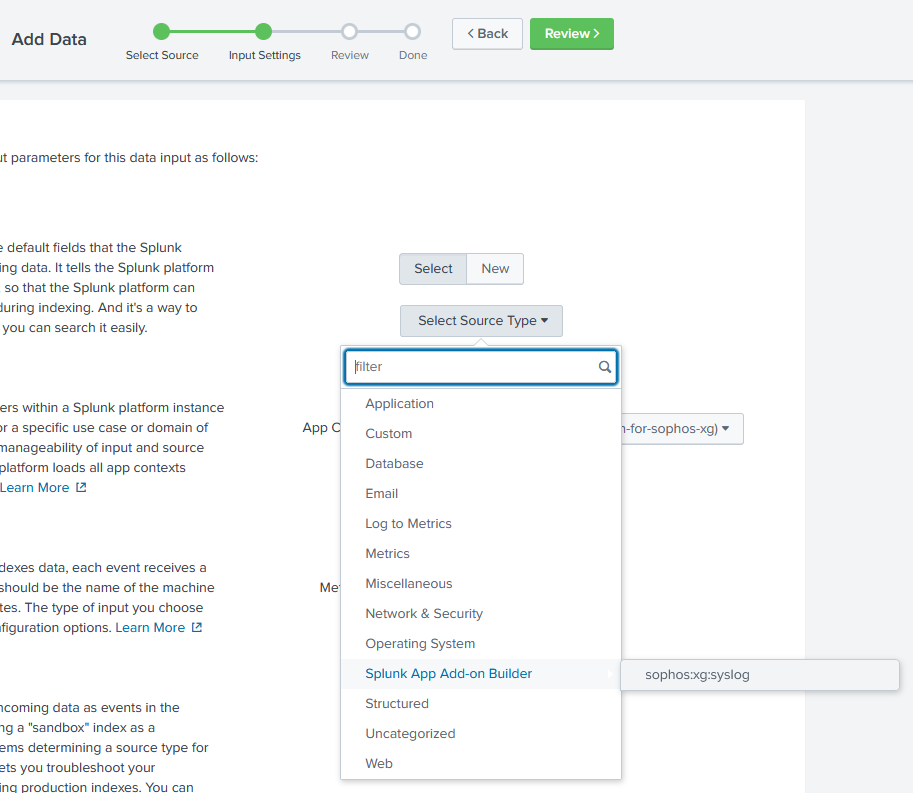

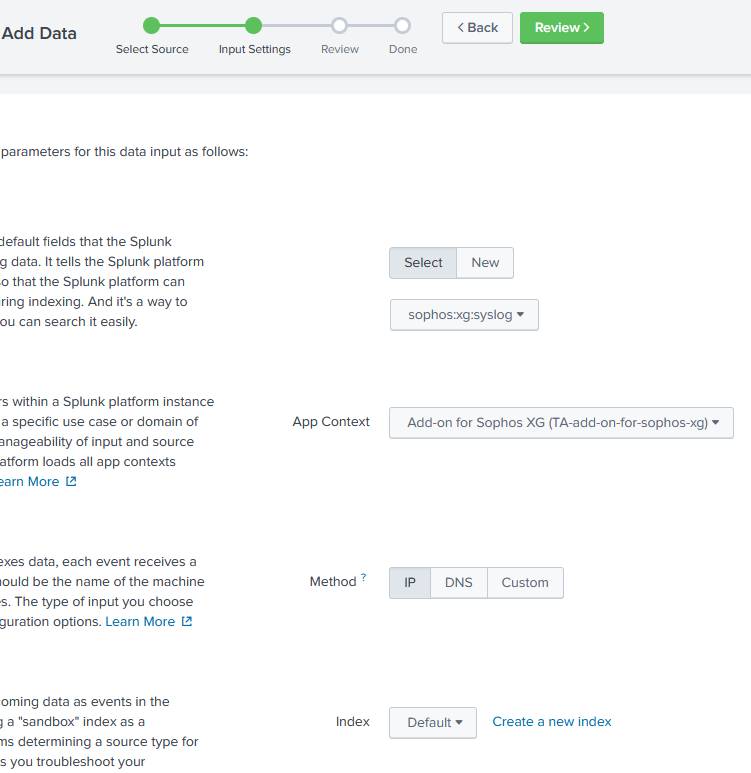

En «Select Source Type» intentaremos buscar una fuente ya existente que tenga el formato para la recepción de eventos. Para el caso de Sophos existe en «Splunk App Add-on Builder» la opción «sophos:xg:syslog». Podremos elegir esta. En caso de no encontrar el tipo de fuente, elegiremos «Custom» o bien «Uncategorized» o cualquier otro que se asemeje a los datos recibidos:

Pulsaremos en «Review»:

El asistente para agregar un input data UDP nos mostrará el resumen de las opciones elegidas, si son correctas pulsaremos en «Submit» para crearlo:

Configurar envío de log en firewall Sophos XG

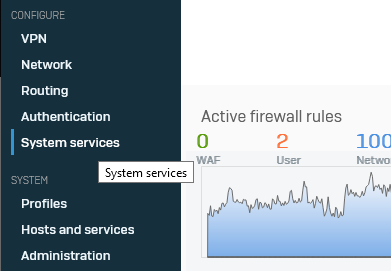

Tras configurar el receptor en Splunk, con la IP del Sophos y el puerto 516, configuraremos el enviador en el propio firewall Sophos. Para ello accederemos a la consola del cortafuegos, en el grupo «CONFIGURE» pulsaremos en «System services»:

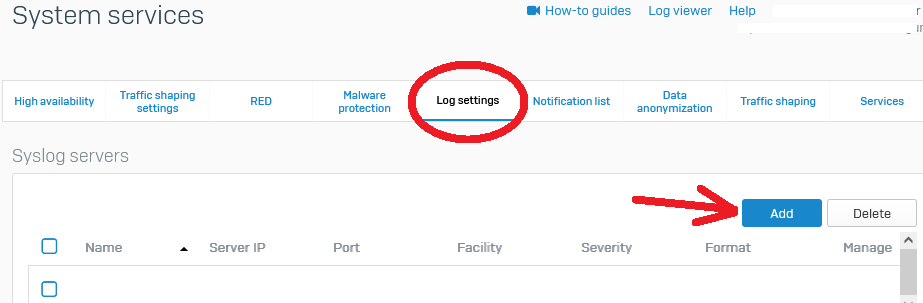

Pulsaremos en «Log settings» y pulsaremos en «Add»:

Introduciremos los datos del servidor de Splunk:

- Name: nombre identificativo del SIEM, sólo a efectos de Sophos, por ejemplo «SIEM_Splunk».

- IP address/Domain: IP del servidor de Splunk.

- Secure log transmissión: desmarcaremos esta opción salvo que queramos configurar envío seguro de log al SIEM.

- Port: puerto que estableceremos para la conexión, el defecto es el 514, nosotros usaremos el 516.

- Facility: seleccionaremos «DAEMON».

- Severity level: elegiremos el nivel de notificación que queramos que envíe Sophos al SIEM, por ejemplo «Notification».

- Format: elegiremos «Device Standard Format».

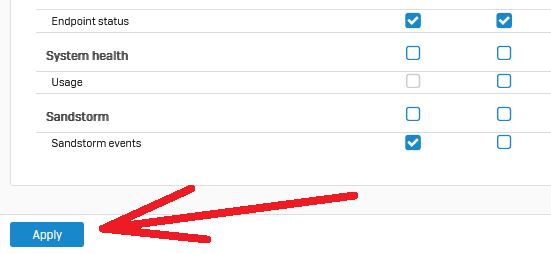

Marcaremos todos los módulos que queramos que envíen log/eventos al SIEM en la columna «SIEM_Splunk»: firewall rules, invalid traffic, dropped source routed packet, dropped fragmented traffic, heartbeat, antivirus http,

Pulsaremos en «Apply»:

Consultar y revisar que los log/eventos se están enviando al SIEM Splunk

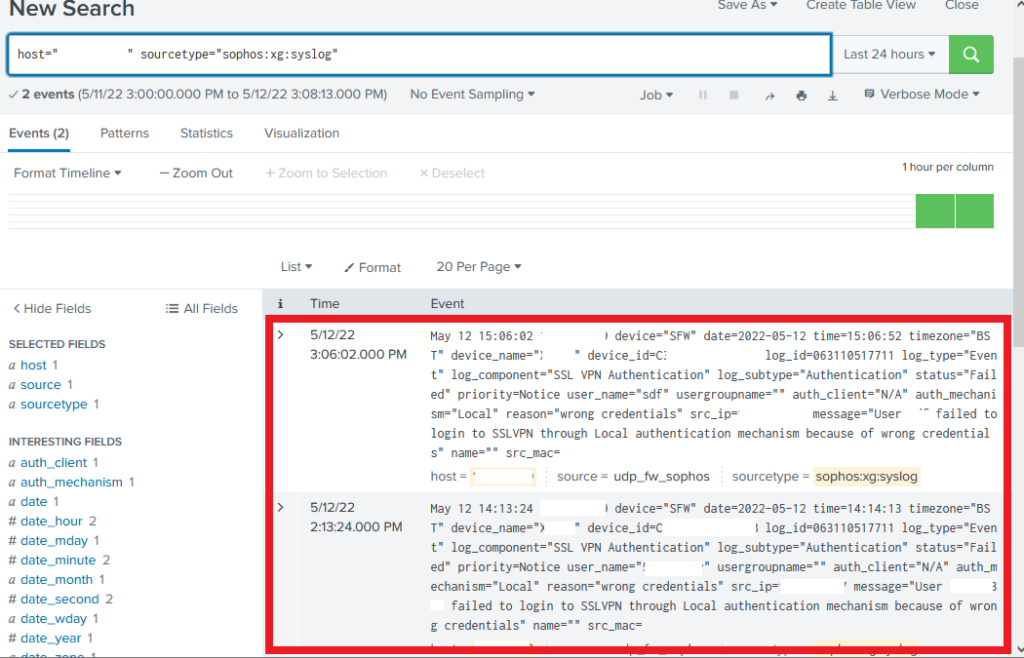

Transcurridos unos minutos y cuando se hayan producido eventos/log en Sophos que pertenezcan a los módulos marcados anteriormente para el envío a Splunk, podremos consultarlos desde la consola web de Splunk. Pulsaremos en «Search & Reporting»:

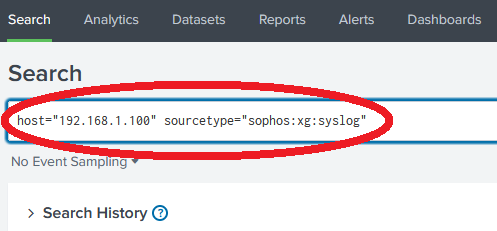

Estableceremos un filtro, por ejemplo:

|

1 |

host="192.168.1.100" sourcetype="sophos:xg:syslog" |

Nos mostrará todos los log/eventos del host 192.168.1.100 (IP del firewall Sophos) y con el tipo de fuente sophos:xg:syslog: