Cómo agregar un switch/router Cisco C3725 a nuestro proyecto GNS3 y cómo realizar una configuración inicial del switch/router (nombre, mensaje, dominio, usuario y contraseña, SSH, consola, longitud de contraseña, claves secretas, ip de gestión, gateway, desactivar puertos sin uso, …).

- Requisitos, disponer de GNS3 y de la ISO de Cisco C3725.

- Agregar switch Cisco C3725 a GNS3.

- Configuración inicial de switch Cisco C3725.

- Configuración de IP de gestión/interfaz de gestión en switch Cisco y gateway.

- Desactivar puertos/interfaces que no se vayan a usar.

Requisitos, disponer de GNS3 y de la ISO de Cisco C3725

Necesitaremos tener instalado GNS3. En el siguiente artículo explicamos cómo instalarlo en un PC con Windows 10:

- Primer proyecto de laboratorio de red virtual con GNS3 en Windows e instalación de router Cisco 7200.

Descargaremos la IOS del switch compatible con GNS3, disponible temporalmente (sólo con fines educativos) en:

Agregar switch Cisco C3725 a GNS3

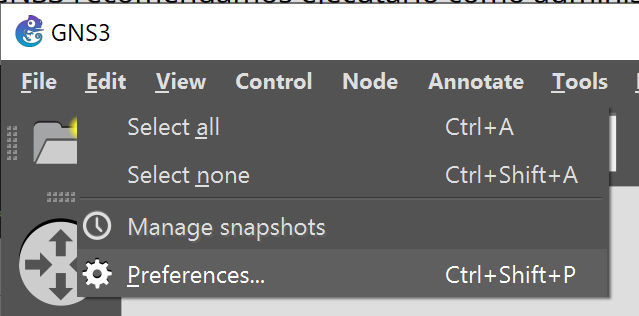

Abriremos GNS3 y pulsaremos en «Edit» – «Preferences…»:

En «Dynamips», pulsaremos en «IOS routers». A la derecha nos aparecerán todos los routers/switches que tengamos agregados a GNS3. Pulsaremos «New» para agregar un nuevo router:

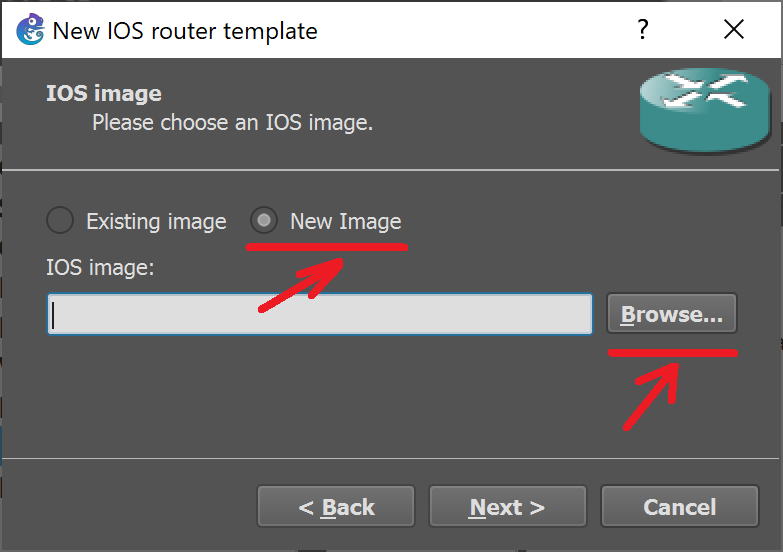

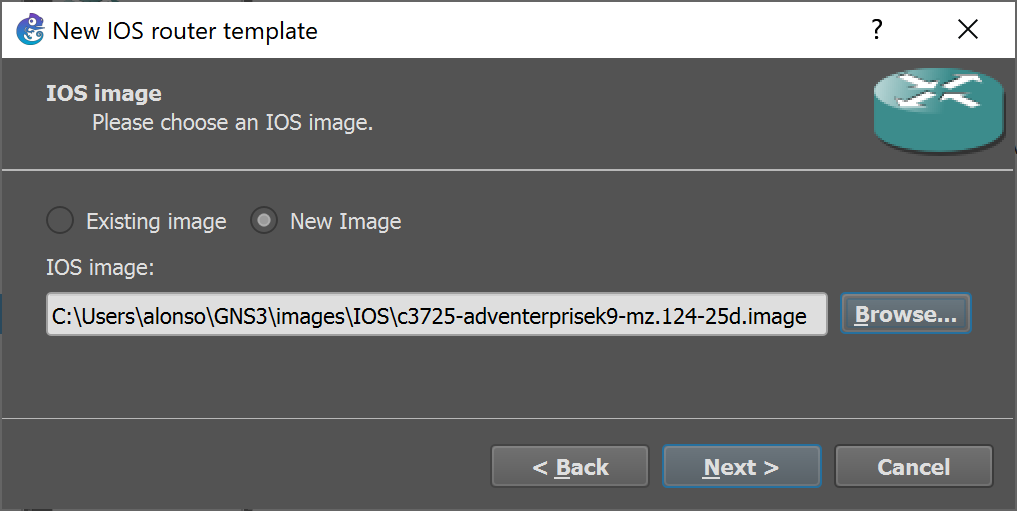

Marcaremos «New Image» y pulsaremos «Browse…»:

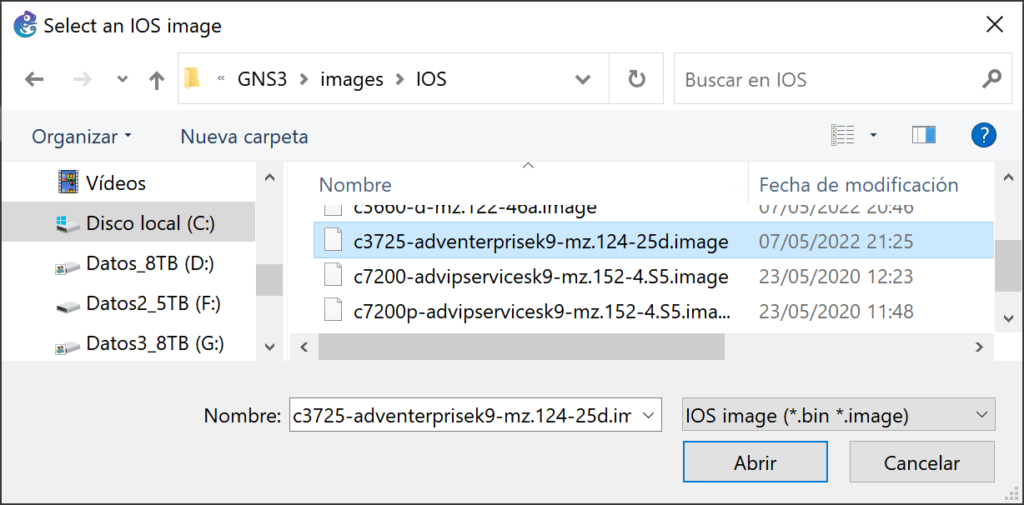

Seleccionaremos el fichero .bin de la imagen del router Cisco a instalar, en nuestro caso c3725-adventerprisek9-mz.124-25d.bin:

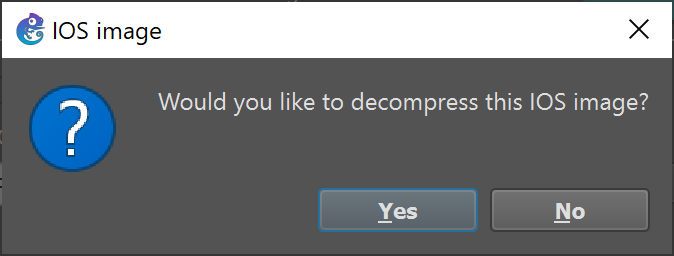

Si es compatible, GNS3 nos indicará con un mensaje si queremos descomprimir la imagen IOS, pulsaremos «Yes»:

El asistente descomprimirá el .bin en un .image (c3725-adventerprisek9-mz.124-25d.image), pulsaremos «Next»:

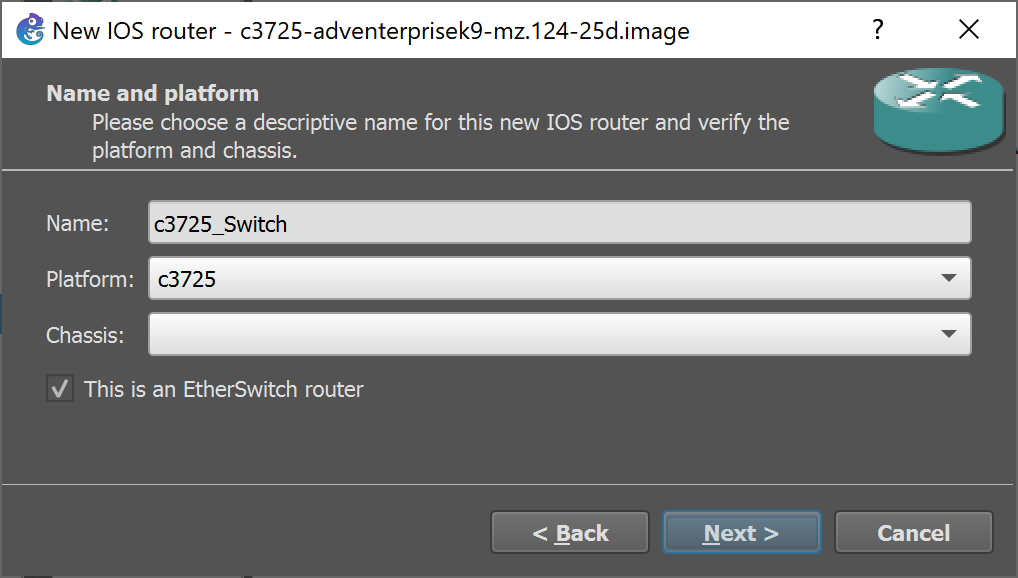

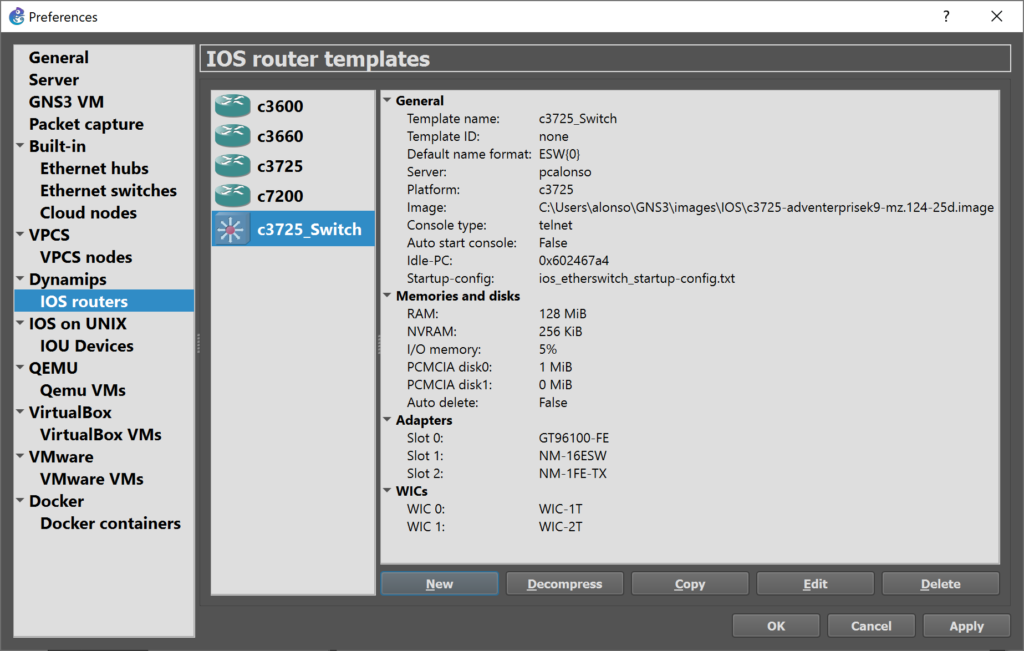

El asistente de instalación de nueva IOS router nos mostrará el nombre y la plataforma del c3725. En este punto de la instalación podremos elegir entre dejar el dispositivo como un router (la opción por defecto) o bien convertirlo en un switch (no tendrá las opciones avanzadas de un router, pero tendrá las necesarias y básicas para VLAN, spanning tree, etc.). En nuestro caso, puesto que queremos que sea únicamente switch, marcaremos «This is an EtherSwitch router». Introduciremos el nombre (en name), por ejemplo «c3725_Switch» y pulsaremos «Next»:

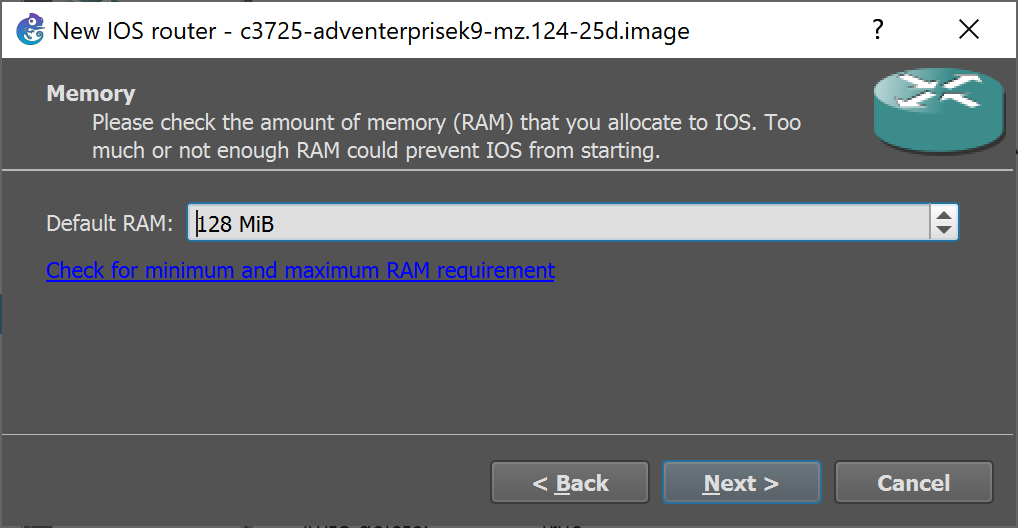

Elegiremos la RAM que se le asignará al router virtual, por defecto 128MiB:

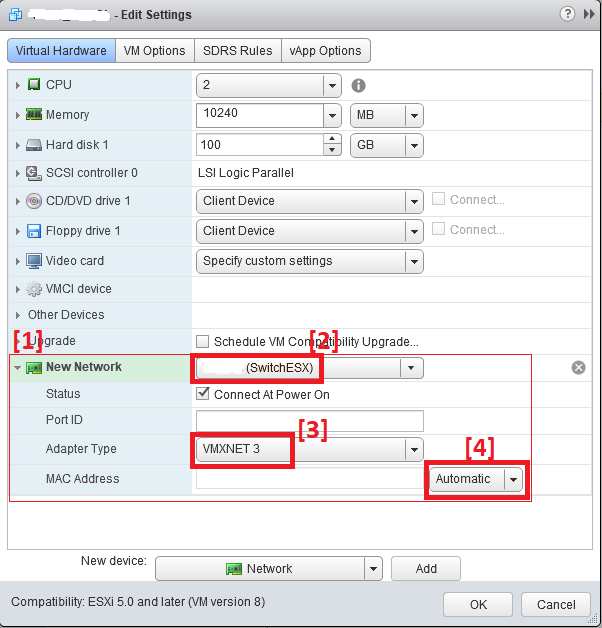

Por último, elegiremos el tipo de adaptador para cada slot. En el caso de esta IOS para el C3725, el slot 0 llevará obligatoriamente el tipo GT96100-FE y el slot 1 el tipo NM-16ESW (16-port EtherSwitch network module). En el slot 2 podemos elegir entre NM-1FE-TX (1-port Fast Ethernet network module (100BASE-TX interface)) o NM-4T (4-port serial network module). En nuestro caso dejaremos:

- Slot 0: GT96100-FE

- Slot 1: NM-16ESW

- Slot 2: NM-1FE-TX

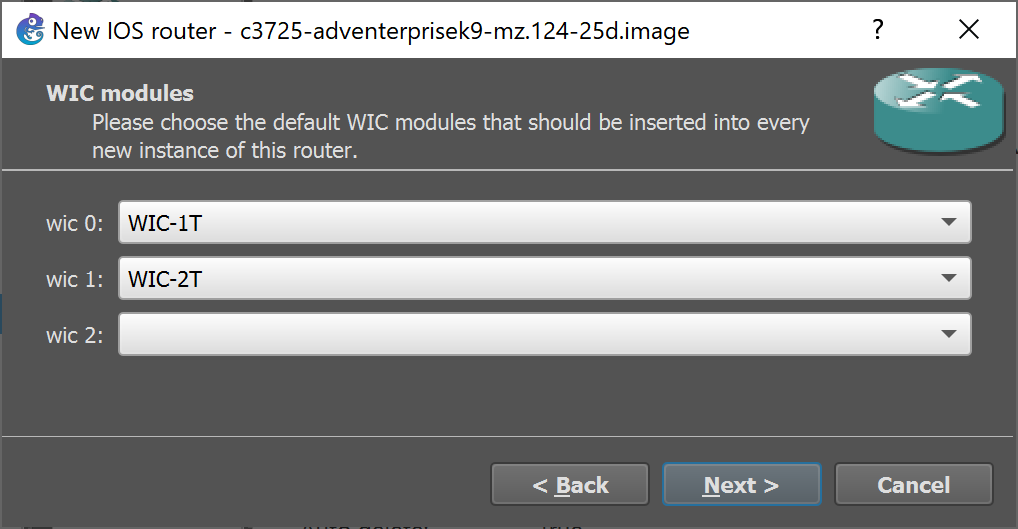

Podremos agregar también módulos WIC, que son adaptadores de puerto serie. No es necesario, pero agregaremos alguno por si lo necesitáramos en un futuro:

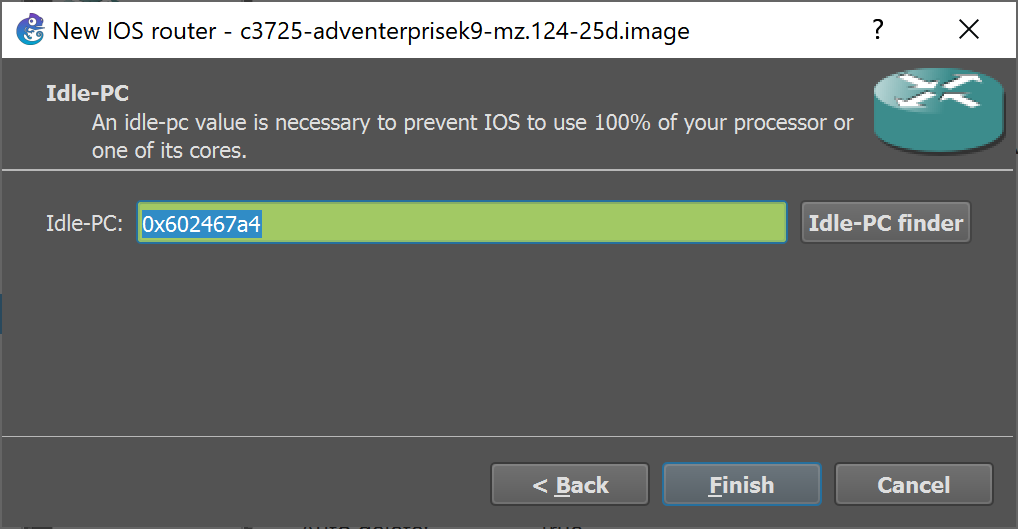

Elegiremos el Idle-PC para este IOS (puede ser el 0x602467a4) y pulsaremos «Finish»:

Si todo es correcto nos lo agregará como switch (que es lo que hemos elegido). Pulsaremos en «OK»:

Al haber elegido switch, lo tendremos disponible en Switches:

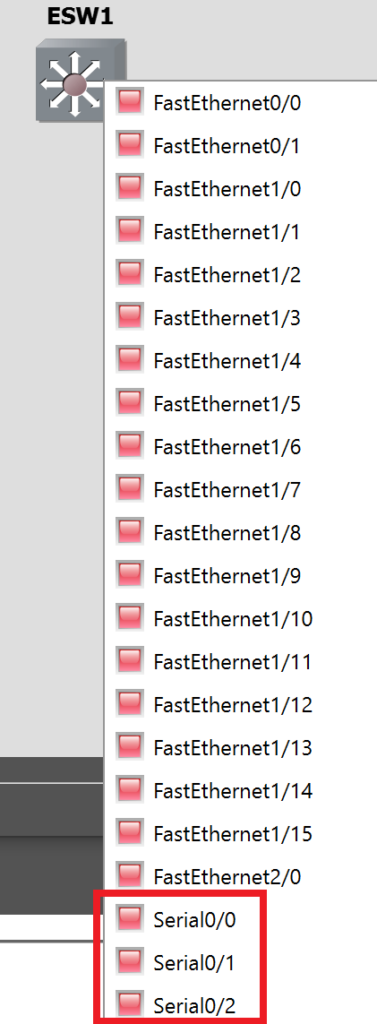

Y hay que tener en cuenta que los puertos Fa0/0 y Fa0/1 sólo serán interfaces enrutables:

Y del puerto Fa1/0 al Fa1/15 serán interfaces switch «normales»:

Si hemos agregado puertos WIC aparecerán como «Serial…»:

Configuración inicial de switch Cisco C3725

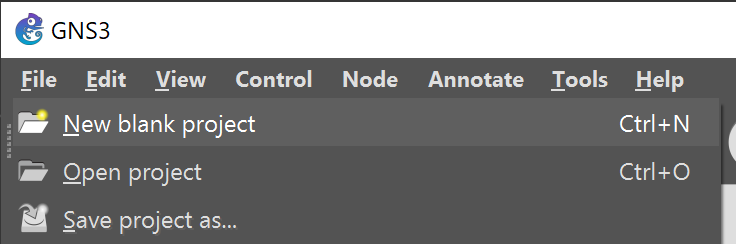

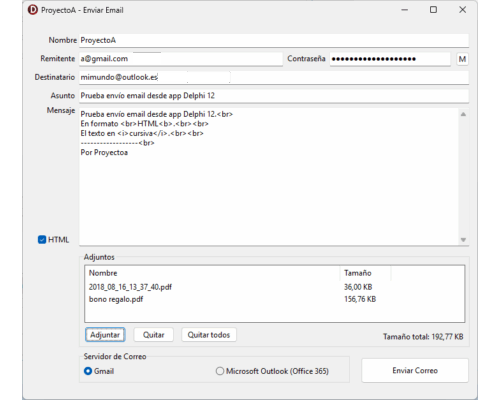

Crearemos un nuevo proyecto GNS3, desde «File» – «New blank project»:

Introduciremos el nombre para el proyecto, por ejemplo «ProyectoA_LAN» y la ubicación de los ficheros:

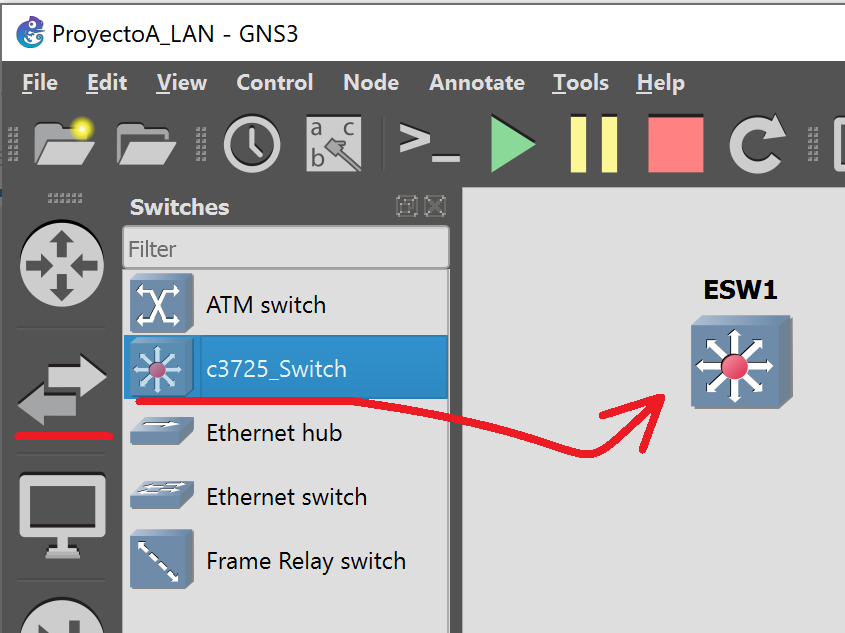

Agregaremos los dispositivos que deseemos al proyecto, en nuestro caso el Switch C3725. Pulsaremos en «Browse Switches» y arrastraremos el c3725_Switch al entorno de trabajo:

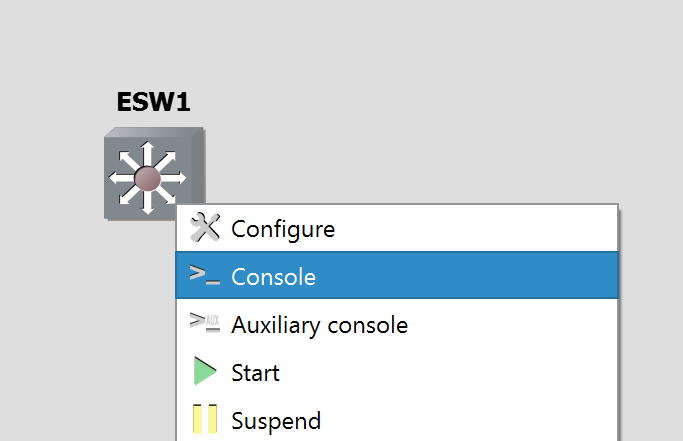

Antes de agregar más elementos a nuestro proyecto GNS3, vamos a verificar que el switch agregado funciona correctamente. Para ello pulsaremos con el botón derecho del ratón sobre el switch ESW1 y pulsaremos en «Start»:

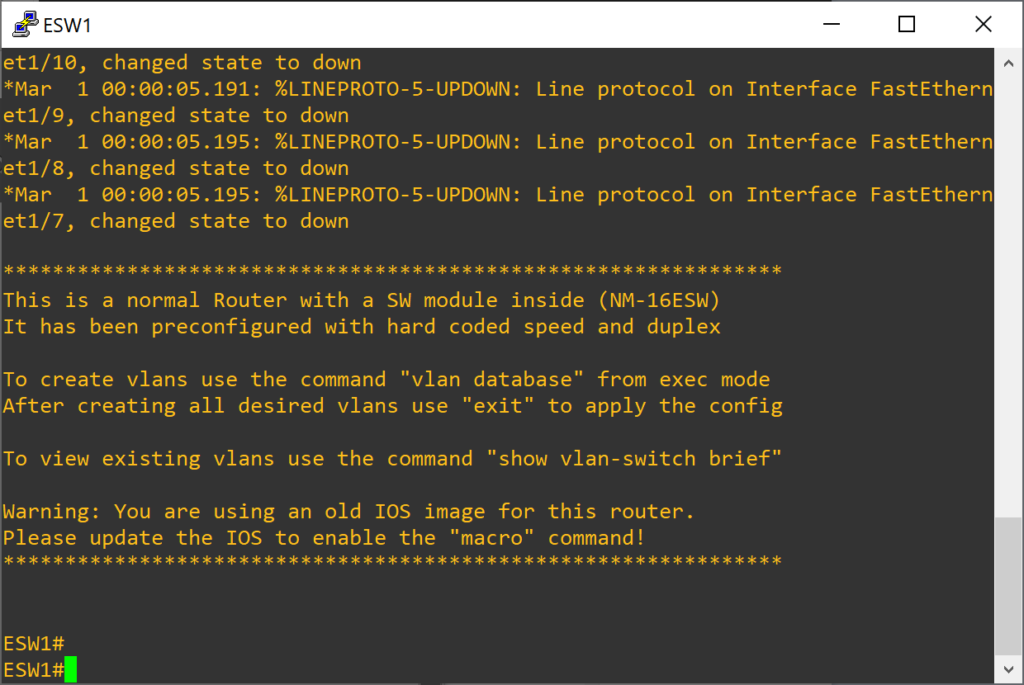

Esperaremos unos segundos a que se inicie el switch y volveremos a pulsar con el botón derecho sobre el switch, en este caso elegiremos «Console»:

Si todo es correcto se abrirá una consola SSH donde mostrará la carga y estado del switch, y la línea de comandos (pulsando INTRO):

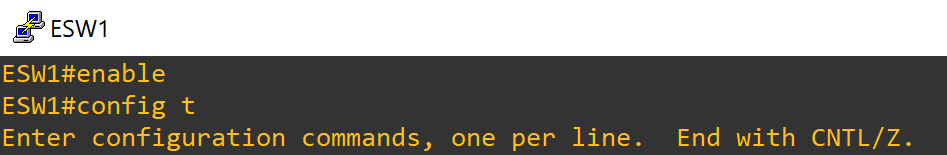

Estableceremos la configuración inicial de switch, como lo haríamos si fuera un switch físico real. En primer lugar habilitaremos el modo privilegiado en la consola y entraremos en modo configuración, ejecutando los comandos:

|

1 |

enable |

|

1 |

config t |

(o bien configure terminal)

A continuación estableceremos unas opciones básicas de configuración:

- Para cortar cuando nos equivocamos de comando al pulsar Control + Shift + 6:

|

1 |

no ip domain-lookup |

- Para quitar los avisos que aparecen en la consola (activar/desactivar):

|

1 |

no logging console |

- Para establecer el nombre (hostname) del dispositivo, por ejemplo «SW_LAN1»:

|

1 |

hostname SW-LAN1 |

- Para registrar los últimos 50 comandos introducidos (esto puede que no funcione en algunos modelos de switiches):

|

1 |

terminal history size 50 |

- Para mostrar un mensaje de aviso cuando se inicie la consola contra el swtich:

|

1 |

banner motd # SW_LAN1 - Propiedad de ProyectoA - Proceda con precaucion # |

- Estableceremos un dominio para el switch, servirá para configurar el acceso SSH entre otras cosas:

|

1 |

ip domain-name proyectoa.local |

Continuamos con la configuración inicial del swtich Cisco, a continuación estableceremos las claves secretas, usuario y contraseña, ….

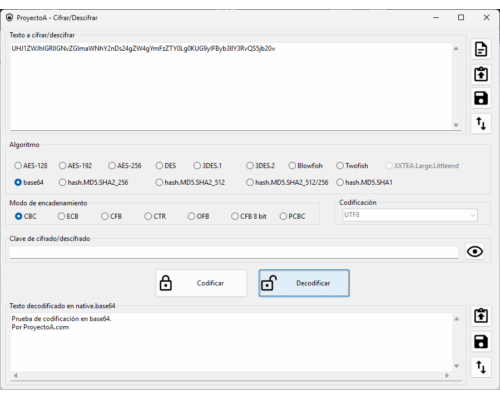

Para crear las claves secretas unidireccionales:

|

1 |

crypto key generate rsa |

Nos devolverá el texto:

The name for the keys will be: SW-LAN1.proyectoa.local

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

Nos solicitará el tamaño de bits del módulo, dejaremos la opción por defecto 512 (pulsando INTRO).:

How many bits in the modulus [512]:

% Generating 512 bit RSA keys, keys will be non-exportable…[OK]

- Si queremos eliminar las claves secretas unidireccionales ejecutaremos el comando:

|

1 |

crypto key zeroize rsa |

- Para crear usuario y contraseña local:

|

1 |

username alonso secret mi_contraseña |

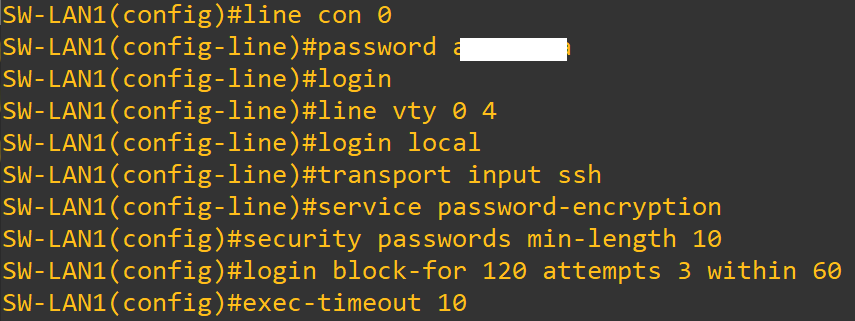

- Contraseña para configurar acceso a la consola:

|

1 2 |

line con 0 password mi_contraseña |

- Configuración de acceso SSH (para iniciar sesión en el router/switch mediante línea de comandos ssh -l usuario contraseña). Estableceremos un longitud mínima de 10 caracteres para las contraseñas, y bloquearemos 120 segundos si se intenta tres veces insertar una contraseña errónea):

|

1 2 3 4 5 6 7 8 |

login line vty 0 4 login local transport input ssh service password-encryption security passwords min-length 10 login block-for 120 attempts 3 within 60 exec-timeout 10 |

Para guardar la configuración saldremos del modon config con «exit» y escribiremos el comando «wr»:

|

1 2 |

exit wr |

A partir de ahora, al intentar entrar en la consola de administración del switch, nos mostrará el mensaje de aviso y nos solicitará la contraseña:

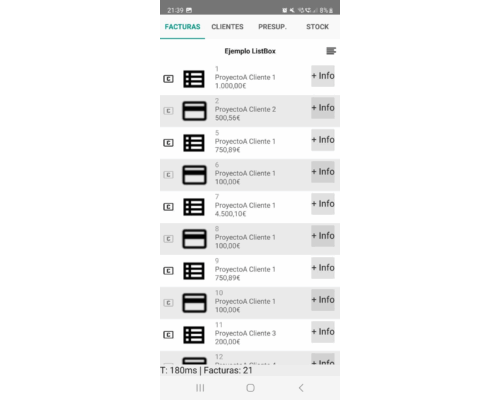

Para mostrar las VLAN del switch, que por defecto vendrá con la VLAN 1 creada y todos los puertos ethernet asignados a esta VLAN, ejecutaremos el comando:

|

1 |

show vlan-switch brief |

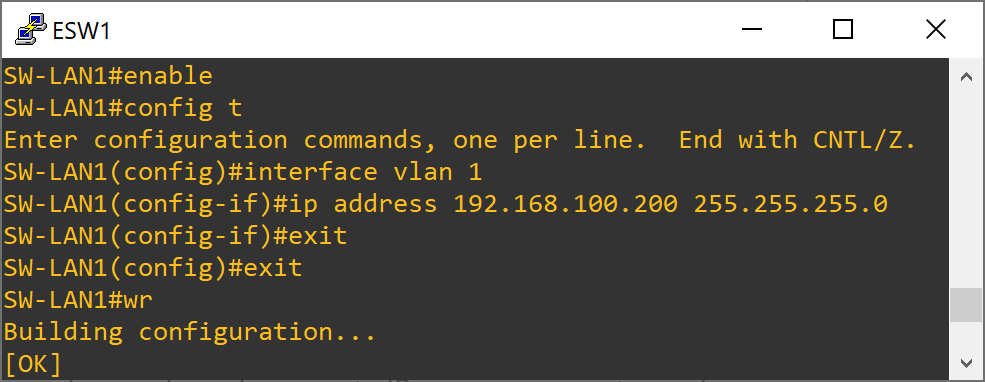

Configuración de IP de gestión/interfaz de gestión en switch Cisco y gateway

A continuación configuraremos la IP de gestión (interfaz de gestión) para el switch. Ejecutaremos los siguientes comandos:

|

1 2 3 4 5 6 |

enable config t interface vlan 1 ip address 192.168.100.200 255.255.255.0 exit wr |

Con los comandos anteriores habremos establecido la IP 192.168.100.200 como IP de gestión para el switch. De esta forma, si queremos acceder a la gestión del switch por SSH desde otros equipos podremos hacerlo con esta IP, que se encuentra en la VLAN1.

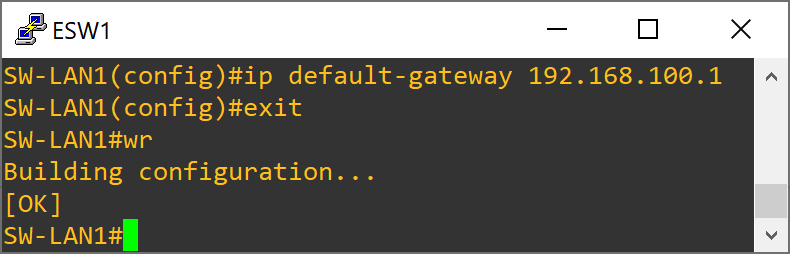

Estableceremos también la puerta de enlace para el switch, que en un entorno real será la IP del router (gateway). Para ello introduciremos los comandos:

|

1 2 3 4 5 |

enable config t ip default-gateway 192.168.100.1 exit wr |

En este caso suponemos que tenemos un gateway con la IP 192.168.100.1.

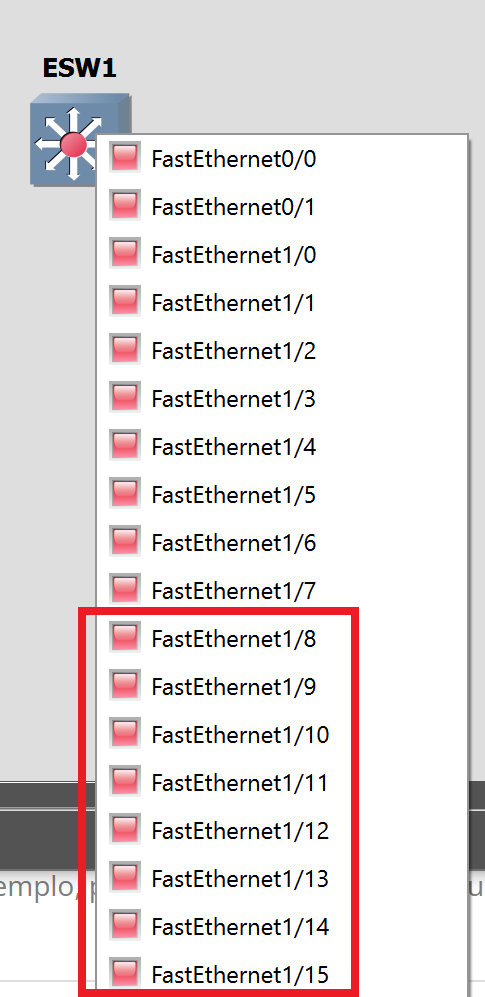

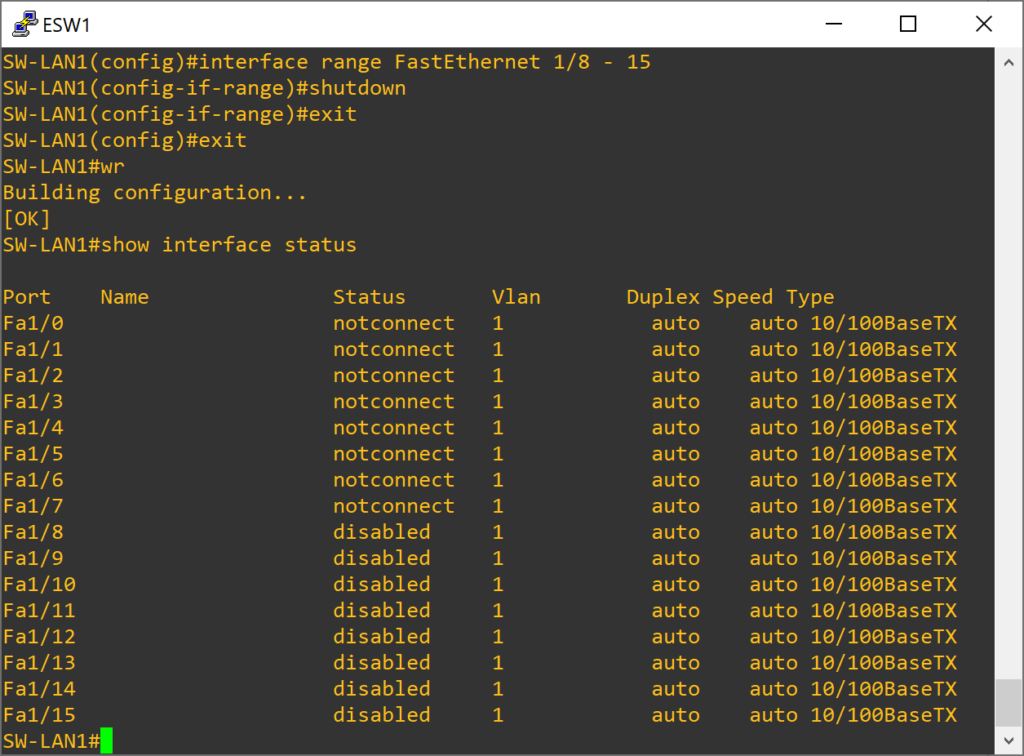

Desactivar puertos/interfaces que no se vayan a usar

Por seguridad, para evitar que alguien conecte un dispositivo a una interfaz del switch (en un entorno real) es muy recomendable desactivar los puertos que no se vayan a usar. Por ejemplo, para desactivar el rango de puertos del fa1/8 al fa1/15:

Ejecutaremos el comando:

|

1 2 3 4 5 6 7 |

enable config t interface range Fastinterface range FastEthernet 1/8 - 15 shutdown exit exit wr |

Si ahora mostramos el estado de las interfaces, veremos que en «Status», de la FA1/8 a la FA1/15 nos mostrará «disabled»: